Bạn có tự hỏi liệu dữ liệu của bạn có đang bị tấn công không? Khi nào chúng ta nên lo lắng nếu dữ liệu của chúng ta an toàn và bảo mật? Chúng tôi đã thực hiện những bước phòng ngừa nào để bảo vệ dữ liệu? Chúng ta có thể loại bỏ vi phạm dữ liệu? Trong bài viết này tôi muốn giới thiệu một số tính năng bảo mật tuyệt vời được tích hợp trong SQL 2017. Không có sản phẩm nào có thể ngăn chặn mọi nguy cơ mất dữ liệu hoặc truy cập trái phép. Cách bảo vệ tốt nhất là sự kết hợp giữa sản phẩm tốt, con người am hiểu và thiết kế quy trình nghiêm ngặt với dữ liệu bảo vệ ở mọi cấp độ của tổ chức.

Chúng ta hãy bắt đầu bằng cách hiểu dữ liệu là gì?

Có tương đối ít phương pháp tạo và chia sẻ dữ liệu trước khi máy tính ra đời – chủ yếu là giấy và phim. Ngày nay có nhiều cách để tạo, lưu trữ và truy cập dữ liệu số (0 và 1). Dữ liệu có thể là tập hợp các sự kiện thô, dữ liệu có thể là số hoặc từ, dữ liệu có thể là thông tin được ghi lại của một cái gì đó hoặc ai đó và trong ngôn ngữ kỹ thuật số thông thường, dữ liệu là nhị phân. Dữ liệu số dễ dàng tạo, chia sẻ, chuyển giao và lưu trữ dưới dạng kỹ thuật số hơn nhiều, chẳng hạn như email, hình ảnh kỹ thuật số, phim kỹ thuật số, sách điện tử nhưng cũng khó bảo mật hơn nhiều.

Hệ sinh thái dữ liệu số

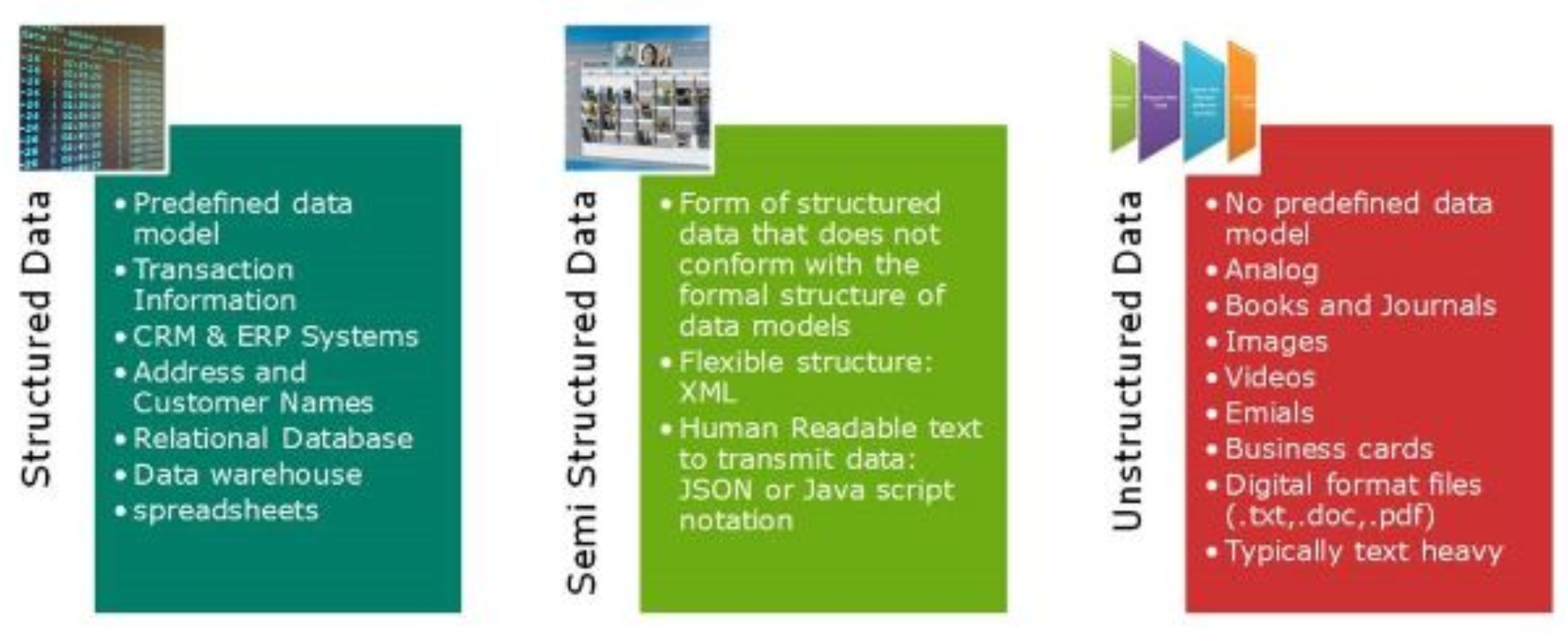

Hầu hết dữ liệu có thể được phân loại thành có cấu trúc và không có cấu trúc . Hầu hết dữ liệu được tạo ra ngày nay đều không có cấu trúc. Với sự tiến bộ của công nghệ máy tính và truyền thông, tốc độ tạo và chia sẻ dữ liệu đã tăng theo cấp số nhân.

Nói một cách đơn giản, dữ liệu có cấu trúc thường được lưu trữ bằng hệ thống quản lý cơ sở dữ liệu (DBMS) theo hàng và cột. Dữ liệu có cấu trúc có thể dễ dàng tìm kiếm bằng các thuật toán cơ bản. Dữ liệu phi cấu trúc gần như là mọi thứ khác và không có mô hình dữ liệu được xác định trước. Bản chất phi cấu trúc khó truy xuất và xử lý hơn nhiều. Nhiều nguồn và kỹ thuật (khai thác dữ liệu, xử lý ngôn ngữ tự nhiên (NLP) và phân tích văn bản) đang phát triển nhanh chóng theo ngành để phân tích, rút ra, quản lý và lưu trữ cả dữ liệu có cấu trúc và phi cấu trúc.

Năm 1988, Merrill Lynch đã trích dẫn một nguyên tắc chung là khoảng 80 đến 90% tất cả thông tin kinh doanh có thể sử dụng được có thể bắt nguồn từ dạng phi cấu trúc. IDC và EMC dự kiến dữ liệu sẽ tăng lên 40 zettabyte vào năm 2020.

https://www.kdnuggets.com/2012/12/idc-digital-universe-2020.html

https://www.emc.com/about/news/press/2012/20121211-01.htm

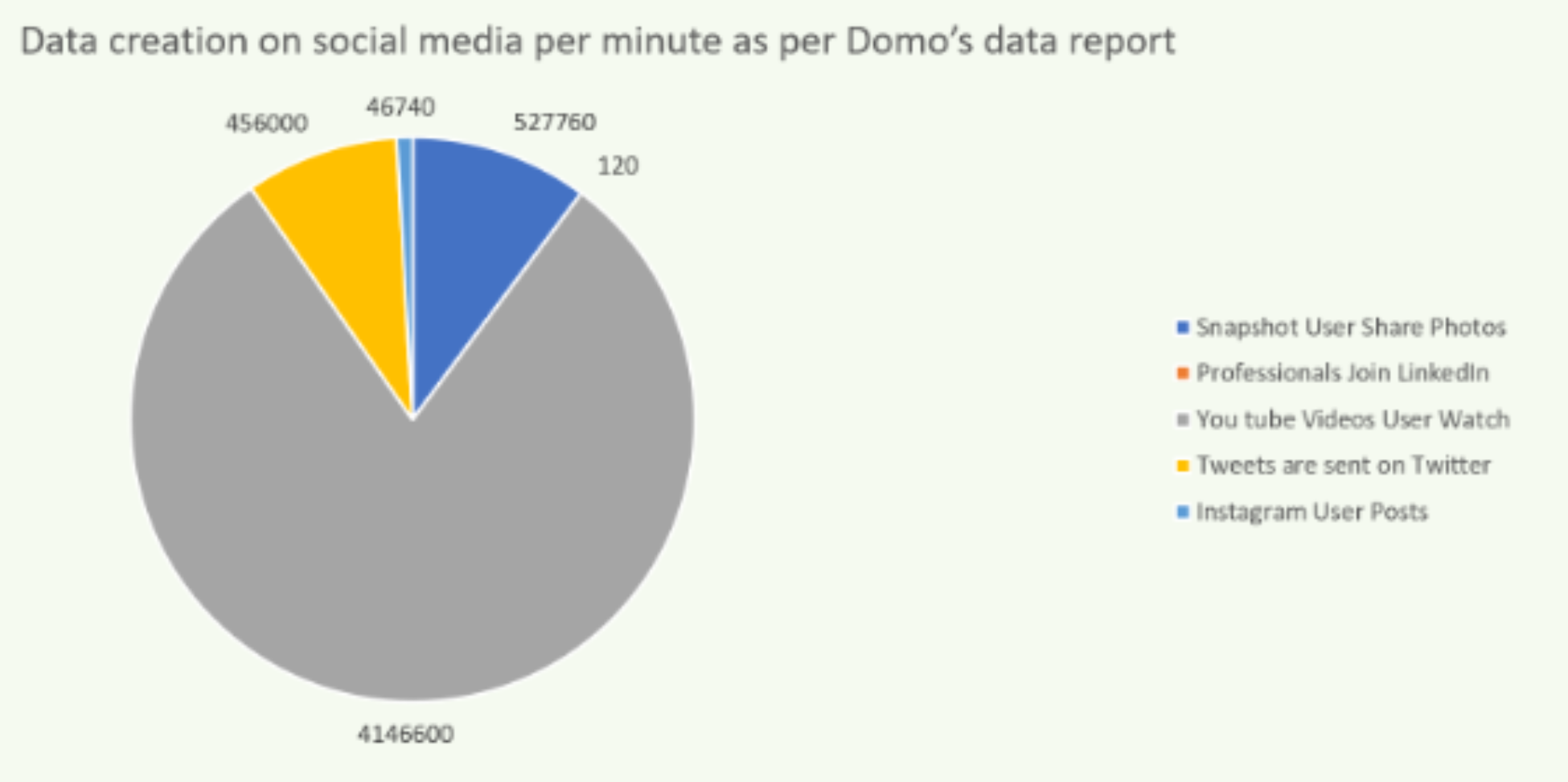

Biểu đồ bên dưới hiển thị lượng dữ liệu được tạo ra mỗi phút trên mạng xã hội theo báo cáo Data Never Sleep 5.0 của Domo.

Không cần thiết phải lưu trữ tất cả dữ liệu không mong muốn. IDC dự đoán rằng đến năm 2025, gần 20% dữ liệu trong lĩnh vực dữ liệu toàn cầu sẽ rất quan trọng đối với cuộc sống hàng ngày của chúng ta. Tổ chức nên có kế hoạch trước để lưu trữ lượng dữ liệu phù hợp và cách trích xuất giá trị kinh doanh, giá trị trải nghiệm của con người và giá trị cá nhân. Đó là sự lựa chọn và là một thách thức dứt khoát.

Biểu đồ sau đây cung cấp cái nhìn tổng thể về tổng số bản ghi chứa dữ liệu cá nhân và dữ liệu nhạy cảm khác đã bị xâm phạm từ tháng 1 năm 2017 đến tháng 3 năm 2018.

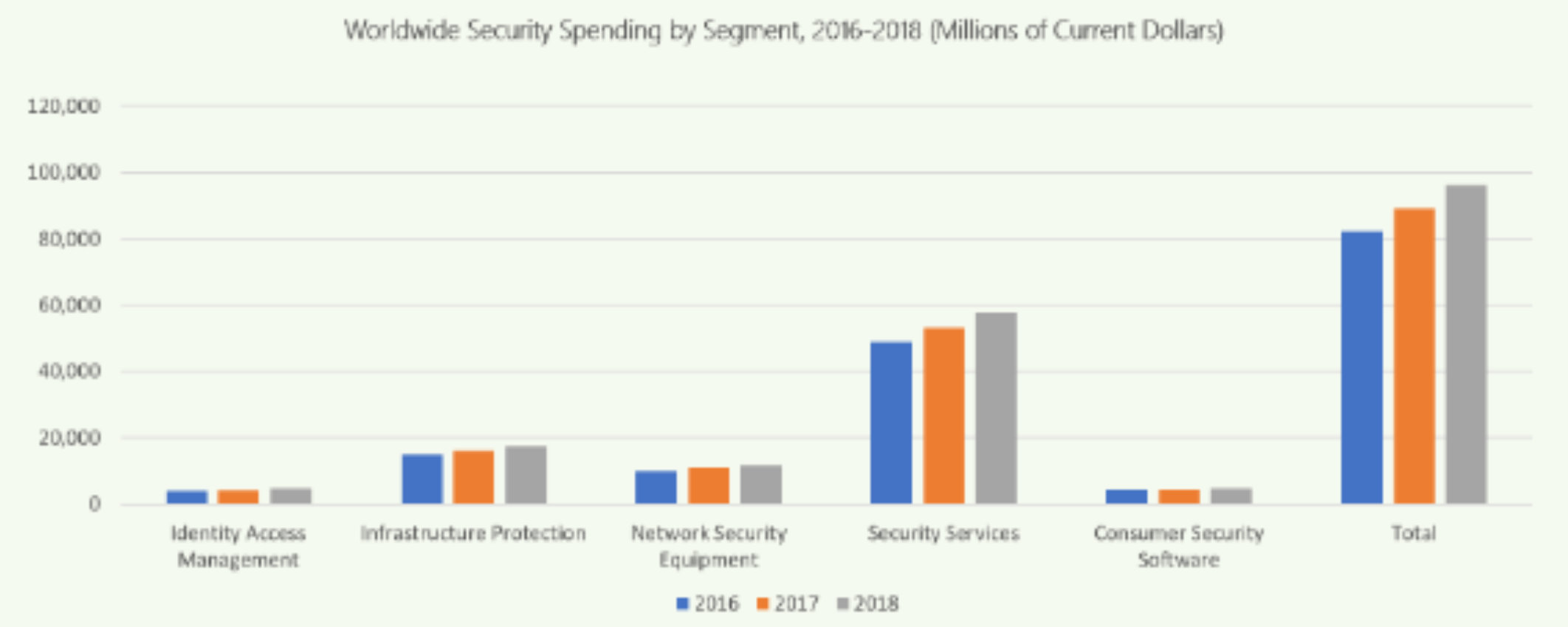

Theo dự báo của Gartner, tổng chi tiêu cho an ninh mạng của các tổ chức trên toàn thế giới đã tăng 8% so với năm 2017 và con số dự đoán là 96 tỷ USD vào năm 2018.

Cái gì có thể đi sai?

Vi phạm dữ liệu là khi thông tin bí mật bị lộ hoặc bị xâm phạm bằng các biện pháp cố ý hoặc vô ý.

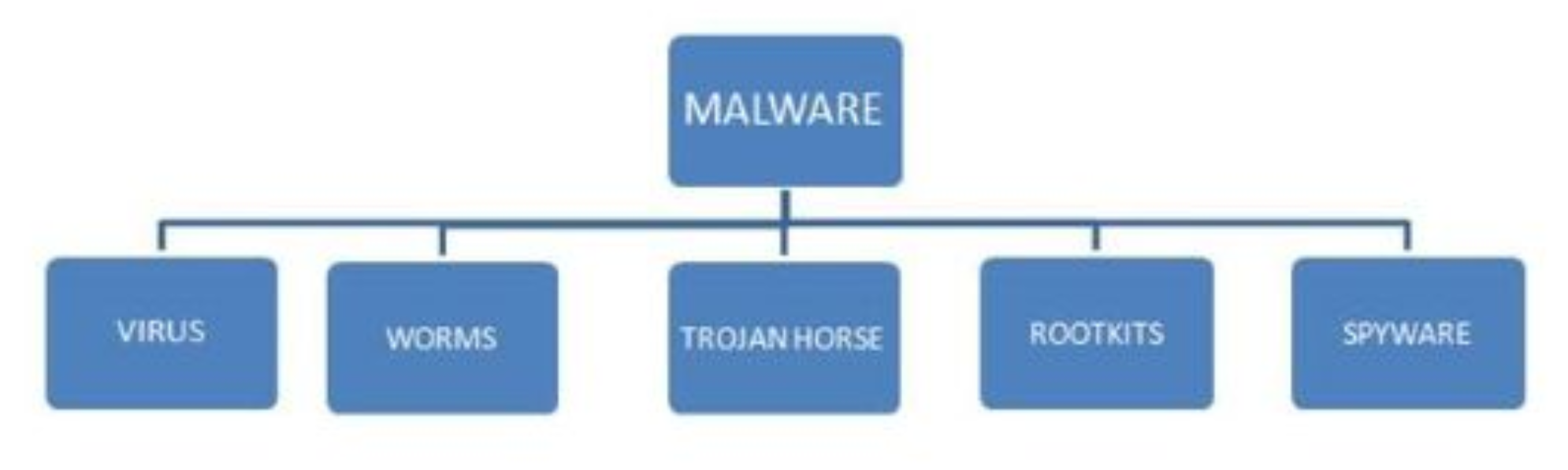

Phần mềm độc hại: Bất kỳ loại vi-rút nào, bao gồm sâu, phần mềm tống tiền, phần mềm gián điệp và Trojan có quyền truy cập để làm hỏng máy tính mà chủ sở hữu không hề hay biết. Phần mềm độc hại thường được tiêm và cài đặt vào máy bằng cách lừa người dùng cài đặt hoặc truy cập chương trình từ internet.

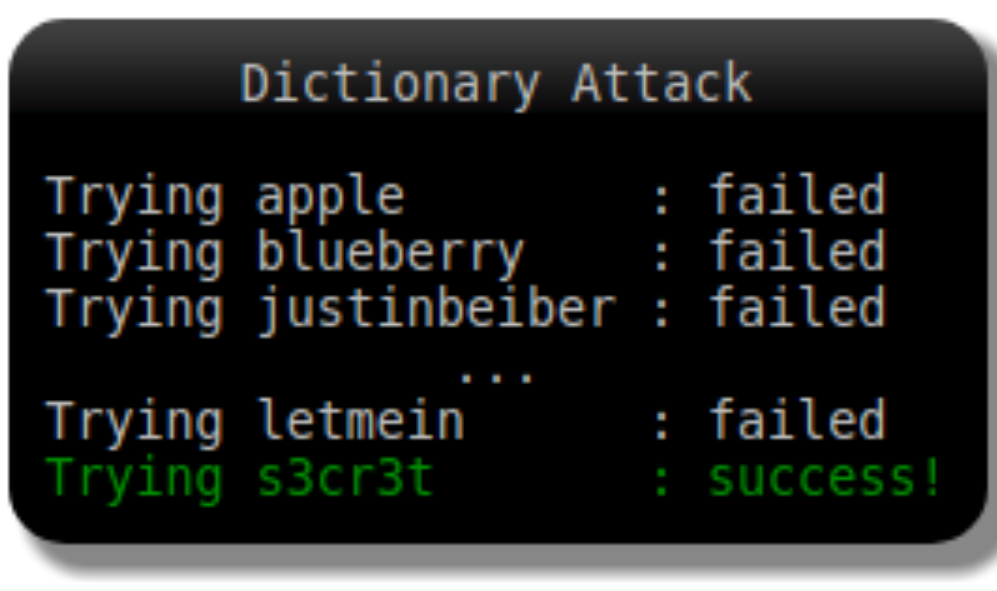

Tấn công mật khẩu: Các cuộc tấn công bạo lực có thể rất thành công trong việc giành quyền truy cập vào các hệ thống có mật khẩu không an toàn. 81% các vụ vi phạm dữ liệu được xác nhận liên quan đến mật khẩu yếu, mật khẩu mặc định hoặc bị đánh cắp.

Lừa đảo: Lợi dụng nhu cầu nhấp vào mọi thứ rõ ràng của con người, các chiến dịch lừa đảo cố gắng khiến người nhận mở tệp đính kèm hoặc nhấp chuột bị nhiễm độc và liên kết có khả năng lây nhiễm tương đương.

Kỹ thuật xã hội: Liên hệ qua email hoặc cuộc gọi điện thoại với người dùng được ủy quyền chứa dữ liệu nhạy cảm để lấy thông tin cá nhân có thể được sử dụng trong một cuộc tấn công nhằm đạt được quyền truy cập trái phép.

Một ounce phòng bệnh có giá trị một pound chữa bệnh.

SQL 2017 được trang bị nhiều tính năng giúp bảo mật và bảo vệ dữ liệu của bạn khỏi bị xâm phạm. Với máy chủ SQL, bảo mật được tích hợp rất tốt, theo đúng nghĩa đen, đó là thứ mà bạn hầu như chỉ bật lên. Ví dụ, việc mã hóa dữ liệu trên đĩa, trên dây và trong bộ nhớ cực kỳ dễ dàng, vốn có dung lượng lớn.

- Luôn được mã hóa (An toàn khi chuyển động): Lượng dữ liệu lớn dẫn đến độ phức tạp cao hơn. Dữ liệu được truy vấn, truyền đi, sao lưu và sao chép gần như liên tục. Với tất cả hoạt động đó, bất kỳ liên kết nào trong chuỗi đều có thể là một lỗ hổng tiềm ẩn. Luôn được mã hóa, cho phép mã hóa dữ liệu nhạy cảm bên trong ứng dụng và trên mạng mà không bao giờ tiết lộ các khóa mã hóa cho công cụ cơ sở dữ liệu. Do đó, luôn được mã hóa cung cấp sự tách biệt giữa những người sở hữu dữ liệu và những người quản lý dữ liệu.

- Mặt nạ dữ liệu SQL Dynamic ngăn chặn việc lạm dụng dữ liệu nhạy cảm bằng cách kiểm soát những gì người dùng có thể truy cập vào dữ liệu bị lộ.

- Xác thực Máy chủ SQL đảm bảo rằng chỉ những người dùng được ủy quyền mới có quyền truy cập bằng cách yêu cầu thông tin xác thực hợp lệ để truy cập dữ liệu trong cơ sở dữ liệu.

- Kiểm tra SQL Server 2017 là công cụ kiểm tra chính trong SQL Server, cho phép bạn theo dõi và ghi nhật ký các sự kiện cấp máy chủ cũng như các sự kiện cơ sở dữ liệu riêng lẻ. Nó sử dụng các sự kiện mở rộng để giúp tạo và chạy các sự kiện liên quan đến kiểm tra. Các thành phần kiểm tra máy chủ SQL là Kiểm tra máy chủ SQL, Đặc tả máy chủ SQL và Đặc tả kiểm tra cơ sở dữ liệu.

- Bảo mật cấp hàng , giúp quản trị viên cơ sở dữ liệu triển khai quyền truy cập hạn chế đối với kỹ sư cụ thể hoặc người dùng vào các hàng trong bảng cơ sở dữ liệu. Điều này làm cho hệ thống bảo mật trở nên đáng tin cậy và mạnh mẽ hơn bằng cách giảm diện tích bề mặt của hệ thống

Máy chủ SQL Cung cấp khả năng bảo mật cấp doanh nghiệp trên Windows và trên Linux. Tất cả đều được tích hợp sẵn.

|

Bảo vệ dữ liệu |

Mã hóa dữ liệu minh bạch

Mã hóa dự phòng Mã hóa cấp độ tế bào Bảo mật lớp vận chuyển (SSL/TLS) Luôn được mã hóa |

| Kiểm soát quyền truy cập (Truy cập cơ sở dữ liệu/Truy cập ứng dụng) | Xác thực máy chủ SQL

Xác thực thư mục hoạt động Quyền chi tiết Bảo mật cấp hàng Che dấu dữ liệu động |

| Giám sát quyền truy cập | Hoạt động theo dõi (Kiểm toán chi tiết) |

Tóm tắt: Số hóa đã dẫn đến sự bùng nổ của dữ liệu mới và dự kiến sẽ không sớm giảm bớt. Khi dữ liệu tiếp tục đóng một vai trò quan trọng trong tương lai của chúng ta, Tội phạm mạng đang khiến các tổ chức phải chi số tiền ngày càng tăng mỗi năm để bảo vệ dữ liệu. Điều quan trọng là các tổ chức nhận được giá trị cao nhất từ khoản đầu tư này vào việc bảo vệ dữ liệu.

DỮ LIỆU LÀ TIỀN TỆ KỸ THUẬT SỐ

Bài viết mới cập nhật

Chạy SUSE Rancher và K3s với SLE Micro trên Dell VxRail

SUSE Rancher và K3s chạy trên hệ điều hành SUSE Linux ...

Tự động hóa VxRail thật dễ dàng: Khám phá API VxRail và tăng tốc phát triển tự động hóa với Windsurf

Trong bài viết trước , tôi đã khám phá cách GitHub Copilot có ...

VxRail 8.0.320 – Tìm hiểu về phiên bản phần mềm VxRail mới nhất

Chúc mừng năm mới, khách hàng VxRail! Hy vọng bạn đã ...

Một cái nhìn mới về VxRail Dynamic Nodes với Dell PowerStore

Trong bối cảnh CNTT đang phát triển nhanh chóng, khách hàng ...