Tin tức

Hướng dẫn cấu hình PowerStore bằng chứng chỉ SSL

Chứng chỉ SSL thường được sử dụng khi duyệt internet. Ngay cả các trang mạng nội bộ của công ty cũng thường được bảo vệ bằng kết nối SSL được mã hóa. Hai cải tiến bảo mật chính khi sử dụng chứng chỉ SSL là:

- Xác thực để chứng minh máy chủ đáng tin cậy

- Mã hóa để bảo vệ dữ liệu (nhạy cảm)

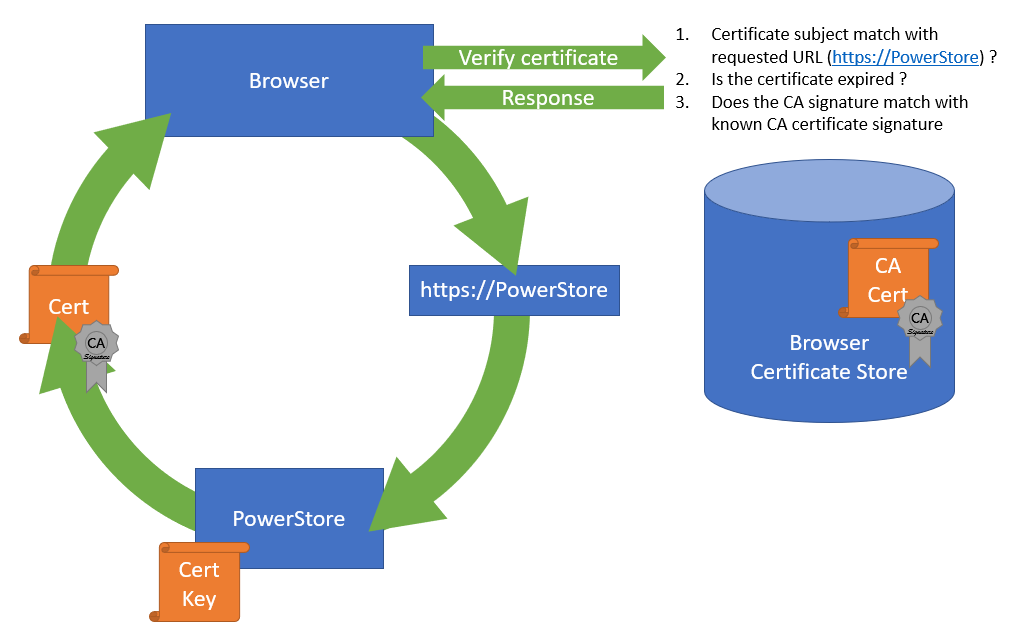

Hãy bắt đầu với một số điều cơ bản nhanh chóng. Tôi đoán mọi người đều đã thấy thông báo lỗi hay về chứng chỉ hết hạn hoặc không hợp lệ trong trình duyệt. Một số trình duyệt thậm chí không cho phép bạn tiếp tục khi truy cập vào trang có chứng chỉ đã hết hạn.

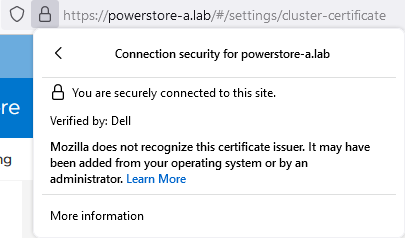

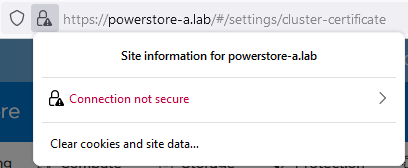

Khi Dell PowerStore được cài đặt, nó sẽ tự tạo một chứng chỉ tự ký để cho phép mã hóa dữ liệu giữa trình duyệt và PowerStore. Vì chứng chỉ đã ký không được trình duyệt tin cậy nên sẽ có cảnh báo cho biết trang không được tin cậy. Để giảm nhẹ cảnh báo, PowerStoreOS cho phép quản trị viên thay đổi chứng chỉ tự ký có sẵn bằng chứng chỉ SSL đáng tin cậy, lý tưởng nhất là được ký bởi một cơ quan chứng nhận đáng tin cậy (CA).

Bên cạnh các CA thương mại và công cộng lớn, một số công ty điều hành cơ quan cấp chứng chỉ toàn công ty của riêng họ. Một CA riêng thường là một phần của Cơ sở hạ tầng khóa riêng (PKI) và có thể cung cấp chứng chỉ cho các mục đích khác nhau. Để cho phép trình duyệt xác thực chứng chỉ, chứng chỉ của CA riêng cần được cài đặt làm Cơ quan cấp chứng chỉ đáng tin cậy trong trình duyệt.

Một chứng chỉ luôn bao gồm ít nhất hai phần:

- Một khóa bí mật được sử dụng để ký các chứng chỉ khác hoặc để mã hóa dữ liệu

- Khóa công khai được bao gồm trong chứng chỉ

Khi chứng chỉ hoặc dữ liệu được ký hoặc mã hóa bằng khóa riêng, khóa chung công khai có thể được sử dụng để giải mã thông tin. Dấu vân tay trong tệp chứng chỉ giúp xác minh xem khóa chung và thông tin được giải mã có đáng tin cậy hay không.

Cấu trúc của chứng chỉ đáng tin cậy luôn theo thứ bậc và dựa trên chứng chỉ Root CA, nằm ở đầu chuỗi tin cậy. Root CA có thể có một hoặc nhiều Intermediate CA, thường được sử dụng để ký chứng chỉ máy chủ bởi một cơ quan cấp chứng chỉ. Tương tự như vậy, khi máy khách yêu cầu dữ liệu từ một trang web được bảo vệ bằng SSL, máy chủ sẽ sử dụng khóa chứng chỉ để ký và mã hóa dữ liệu, sau đó gửi phản hồi có chứng chỉ công khai cho máy khách. Máy khách sử dụng phản hồi để kiểm tra và xác thực các thuộc tính của chứng chỉ. Các thuộc tính quan trọng này là dấu thời gian “hợp lệ từ” và “hợp lệ đến”, liệu URL có khớp với chủ thể của chứng chỉ hay không và liệu chứng chỉ có được ký bởi chứng chỉ CA đáng tin cậy trong kho lưu trữ chứng chỉ máy khách hay không. Việc kiểm tra đối với chứng chỉ CA đáng tin cậy sẽ chứng minh tính xác thực. Khi tất cả các lần kiểm tra đều thành công, trình duyệt sẽ chỉ ra rằng trang đó đáng tin cậy.

Chứng chỉ SSL bao gồm một số tệp khác nhau:

| Giấy chứng nhận | Sự miêu tả |

| Tệp “khóa” chứng chỉ | Chứa khóa để mã hóa và ký dữ liệu. Tệp khóa phải được giữ an toàn. |

| Yêu cầu ký chứng chỉ (CSR) | Yêu cầu ký chứng chỉ được tạo bằng thông tin từ tệp khóa và chứa thông tin để CA cấp tệp chứng chỉ. Thông tin bao gồm cho CSR được tạo bằng PowerStore:

Chủ đề : Chuỗi ký tự nối tiếp chứa Tổ chức, Đơn vị tổ chức, Địa điểm, Tiểu bang và Tên chung như được cung cấp trong PowerStore Manager khi tạo CSR. SAN : Phần mở rộng X509v2 có tên là “Subject Alternate Names” là thông tin DNS và IP được nhập vào Khóa công khai : Phần công khai của tệp khóa riêng tư |

| Tập tin chứng chỉ | Đây có thể là một chứng chỉ đơn lẻ hoặc một chuỗi chứng chỉ. Chuỗi chứng chỉ là một tập hợp các chứng chỉ được nối lại cho phép khách hàng xác thực chứng chỉ xuống đến chứng chỉ đáng tin cậy (CA). Có nhiều định dạng tệp khác nhau có thể có:

PEM : “Thư được tăng cường bảo mật” thường được sử dụng để trao đổi chứng chỉ DER : “Distinguished Encoding Rules” là mã hóa nhị phân cho các tệp PEM PFX/PKCS : Một loại khác được gọi là định dạng trao đổi thông tin cá nhân Khi xử lý chứng chỉ SSL cho Dell PowerStore, định dạng PEM được sử dụng. |

| Chứng chỉ CA / Chuỗi chứng chỉ |

Đây là chứng chỉ công khai của CA cấp chứng chỉ. PowerStore không biết gì về CA cấp chứng chỉ và cần chứng chỉ CA để xây dựng toàn bộ chuỗi tin cậy cho chứng chỉ. Đôi khi tệp bao gồm toàn bộ chuỗi chứng chỉ bao gồm các chứng chỉ PEM được nối lại

CA -> [CA trung cấp] -> PowerStore Các chứng chỉ được bao gồm trong một chuỗi phụ thuộc vào đơn vị phát hành chứng chỉ. Đối với PowerStore, chúng tôi yêu cầu chuỗi chứng chỉ theo thứ tự sau:

|

Kể từ PowerStoreOS 2.0, có thể cài đặt chứng chỉ máy chủ của bên thứ 3 /đã ký cho các mô hình PowerStore T trong triển khai chỉ theo khối bằng cách sử dụng PowerStore REST API hoặc PowerStore CLI. PowerStoreOS 3.0 bổ sung hỗ trợ cho các triển khai hợp nhất PowerStore T và GUI trong PowerStore Manager để nhập SSL. Điều này cung cấp một cách thuận tiện để tạo yêu cầu ký chứng chỉ (CSR) và cài đặt chứng chỉ. Tệp khóa chứng chỉ được lưu trữ trong PowerStore và không thể xuất.

Các phần tiếp theo sẽ mô tả cách sử dụng PowerStore Manager và PowerStore CLI để cài đặt chứng chỉ SSL của bên thứ ba.

Cài đặt chứng chỉ SSL của bên thứ ba (PowerStore Manager)

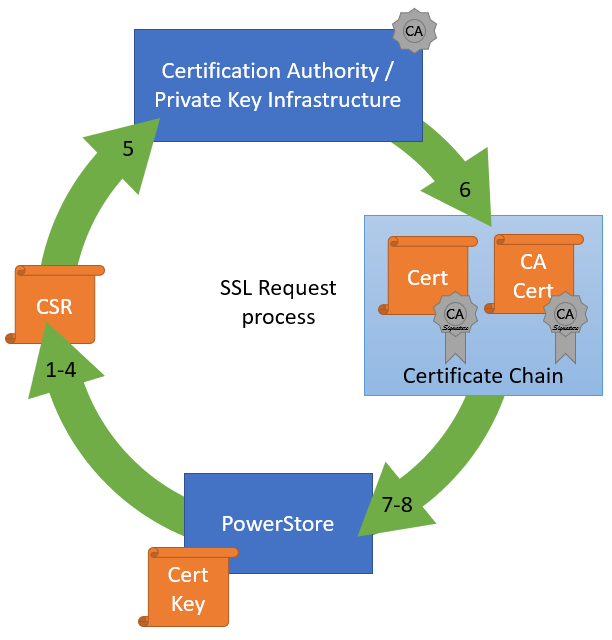

Hình sau minh họa các bước cần thiết để triển khai chứng chỉ trong PowerStore Manager:

- Đăng nhập vào PowerStore Manager.

Lưu ý rằng trình duyệt của bạn cho thấy kết nối không an toàn:

- Vào Cài đặt PowerStore > Bảo mật > Chứng chỉ cụm đã ký .

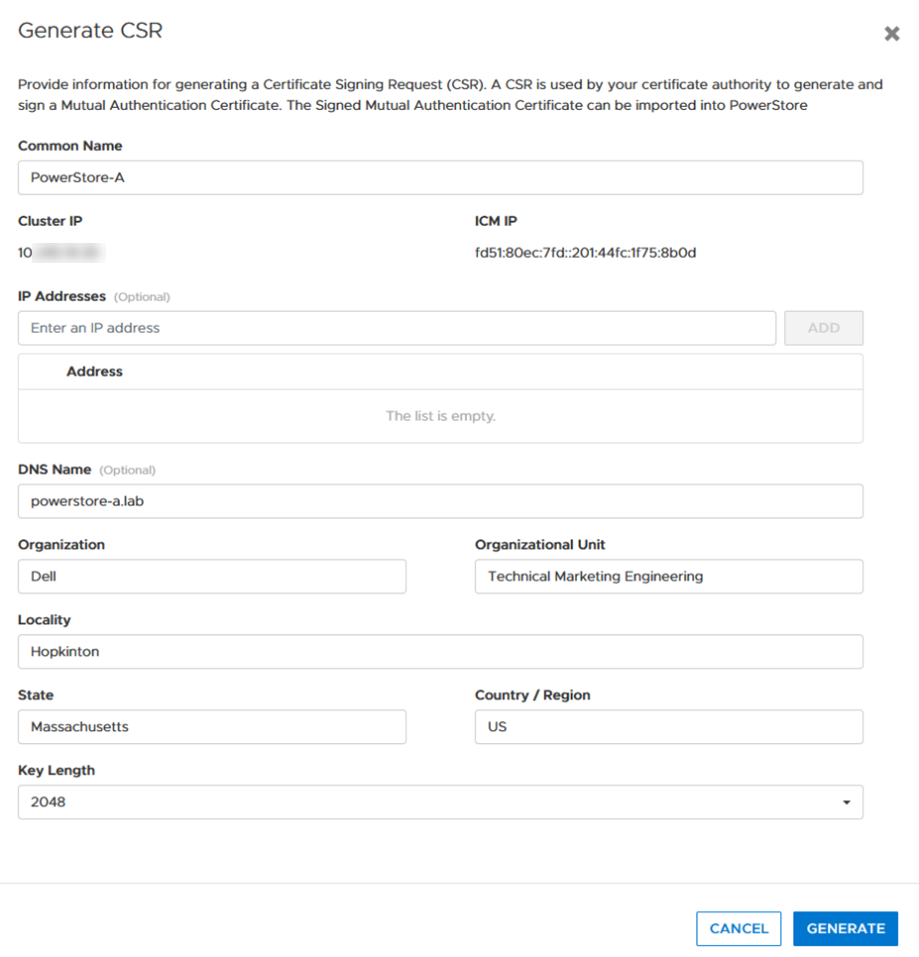

- Nhấp vào nút Tạo CSR và nhập thông tin bắt buộc để yêu cầu chứng chỉ.

a. Tên chung Tên của chứng chỉ – thường là tên cụm PowerStore

b. Cluster và ICM IP Bắt buộc đối với Chứng chỉ và không thể thay đổi

c. Địa chỉ IP Địa chỉ IP thay thế sẽ xuất hiện trong chứng chỉ.

d. Tên DNS PowerStore FQDN

e. Tên công ty tổ chức

f. Đơn vị tổ chức Đội/Tổ chức

g. Địa phương Thị trấn

h. Nhà nước Nhà nước

i. Quốc gia/Khu vực Mã quốc gia gồm hai chữ cái

j. Độ dài khóa 2048 hoặc 4096

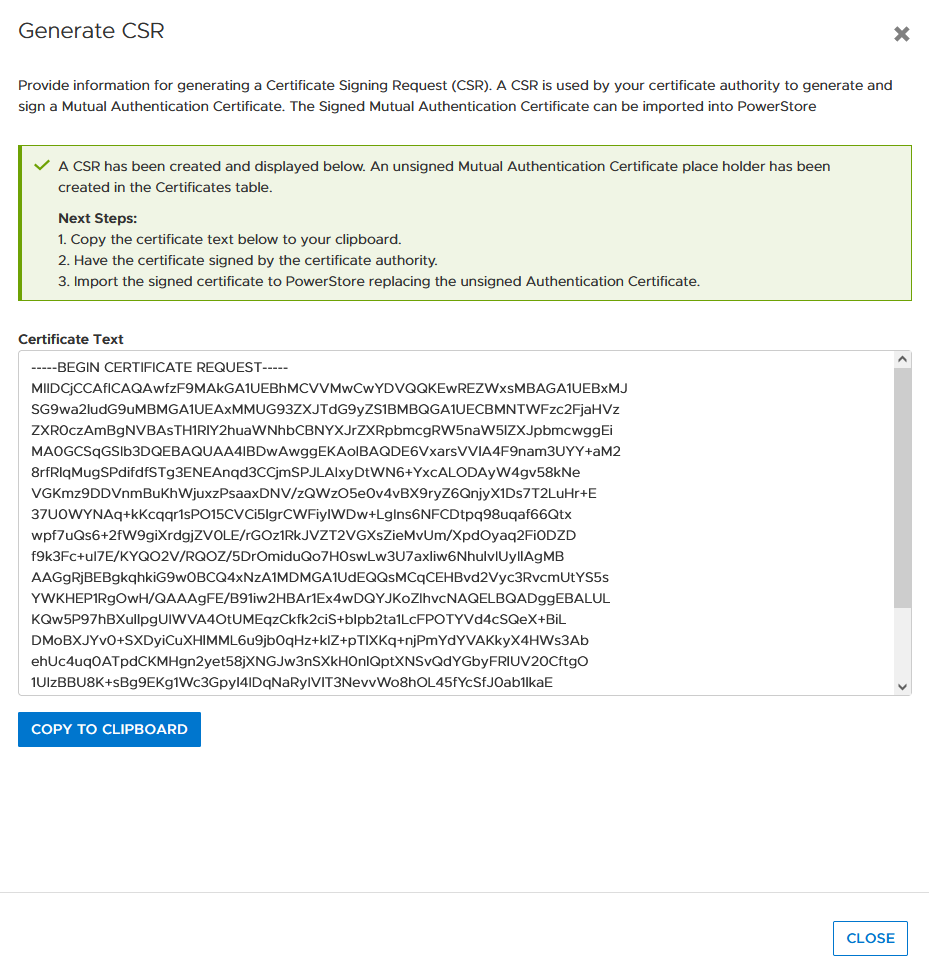

4. Khi CSR được tạo, hãy nhấp vào sao chép vào bảng tạm và xuất nội dung CSR vào một tệp -> ví dụ: PowerStore.CSR

Tùy chọn: bạn có thể sử dụng công cụ openssl để trích xuất nội dung của CSR theo định dạng mà con người có thể đọc được:

# openssl req -noout -text -in PowerStore.CSR

5. Gửi CSR đến Cơ quan cấp chứng chỉ/PKI của bạn.

Khi có tùy chọn để chỉ định định dạng phản hồi, hãy chọn định dạng “PEM” cho chứng chỉ PowerStore và CA. Các tệp này có thể dễ dàng được nối với một tệp chuỗi chứng chỉ duy nhất (sử dụng Linux CLI hoặc trình soạn thảo văn bản) để nhập:

# cat powerstore.crt CA.crt > chain.crt

6. Nếu chưa hoàn tất, hãy nhập Chứng chỉ CA vào trình duyệt của bạn.

7. Trong PowerStore Manager, nhập chuỗi chứng chỉ vào cùng màn hình nơi CSR được tạo.

Quan trọng: Đôi khi tệp chứng chỉ nằm trong khối. PowerStore mong đợi chứng chỉ nằm trong các dòng đơn, như trong ví dụ sau với chứng chỉ PowerStore và CA:

-----BẮT ĐẦU CHỨNG NHẬN----- [...Nội dung chứng chỉ PowerStore một dòng...] -----KẾT THÚC CHỨNG NHẬN----- -----BẮT ĐẦU CHỨNG NHẬN----- [...Nội dung chứng chỉ CA một dòng...] -----KẾT THÚC CHỨNG NHẬN-----

Nếu các chứng chỉ riêng lẻ không nằm trên một dòng, quá trình nhập sẽ không thành công với lỗi “Không cập nhật được chứng chỉ trong kho thông tin xác thực. Vui lòng xác minh chuỗi chứng chỉ của bạn. (0xE09010010013)”. Bạn có thể sử dụng công cụ openssl để xác minh rằng tệp tin là ổn:

# openssl x509 -in powerstore-chain.crt -noout -text

8. Bắt đầu sử dụng PowerStore với kết nối HTTPS đáng tin cậy.

Cài đặt chứng chỉ SSL của bên thứ ba (PowerStore CLI)

Thực hiện theo các bước sau để tạo chứng chỉ bằng PowerStore CLI cho PowerStore-A. Đảm bảo định dạng tệp CSR và chứng chỉ đúng cách.

1. Tạo CSR:

cli> x509_certificate csr -type Server -service Management_HTTP -scope External -key_length 2048 -common_name PowerStore-A -dns_name powerstore-a.lab -organizational_unit "Kỹ thuật tiếp thị kỹ thuật" -organization Dell -locality Hopkinton -state Massachusetts -country US

Phản hồi hiển thị ID và CSR trong một khối. Lưu ý ID ở đâu đó vì nó sẽ được yêu cầu để nhập. Ngoài ra, hãy sử dụng trình soạn thảo văn bản để đảm bảo BEGIN- và END CERTIFICATE REQUEST đều nằm trên một dòng riêng khi yêu cầu chứng chỉ:

-----BẮT ĐẦU YÊU CẦU CHỨNG NHẬN----- [... một khối hoặc một dòng được định dạng đẹp ...] -----KẾT THÚC YÊU CẦU CHỨNG NHẬN-----

2. Sử dụng nội dung CSR để yêu cầu chứng chỉ.

3. Đảm bảo rằng tệp chứng chỉ đã cấp là một chuỗi dòng đơn theo yêu cầu để nhập vào PowerStore Manager. Lưu ý rằng ngắt dòng bắt buộc phải là “\n”.

4. Nhập chứng chỉ bằng cách sử dụng ID và chuỗi chứng chỉ:

cli> x509_certificate -id f842d778-0b28-4012-b8d5-66ead64d38e4 set -is_current yes -certificate “-----BEGIN CERTIFICATE-----\n[...Nội dung chứng chỉ PowerStore một dòng...]\n-----END CERTIFICATE-----\n-----BEGIN CERTIFICATE-----\n[...Nội dung chứng chỉ CA một dòng...] \n-----END CERTIFICATE-----"

Các thuật ngữ được sử dụng:

Cơ quan chứng nhận CA

Tên thường gọi của CN

Yêu cầu ký chứng chỉ CSR

chuỗi Tệp “chuỗi” đơn lẻ có các chứng chỉ được nối lại

chìa khóa Khóa chứng chỉ riêng tư

Thư được tăng cường bảo mật PEM và thường được sử dụng để trao đổi chứng chỉ

Tên thay thế của chủ thể SAN

Bài viết mới cập nhật

Nâng cao năng suất: Bộ lưu trữ PowerScale được chứng nhận cho NVIDIA DGX SuperPOD

Đổi mới với AI tạo ra được tích hợp với bộ ...

Khám phá những cải tiến mới nhất của Dell và Red Hat

Đạt được sự đơn giản trong vận hành với công nghệ ...

Cách mạng hóa việc sao lưu và khôi phục máy ảo ở quy mô lớn

Cung cấp khả năng bảo vệ và hiệu suất máy ảo ...

Tác động của GenAI lên điện toán đám mây

88% tổ chức thích chạy AI tại chỗ. Ưu tiên đám ...