Tin tức

Azure Stack HCI bảo vệ tự động và nhất quán thông qua khóa Cơ sở hạ tầng và lõi bảo mật

Thiệt hại toàn cầu liên quan đến tội phạm mạng được dự đoán sẽ lên tới 6 nghìn tỷ USD vào năm 2021! Con số đáng kinh ngạc này nêu bật mối đe dọa an ninh rất thực tế không chỉ đối với các công ty lớn mà còn đối với các doanh nghiệp vừa và nhỏ trong tất cả các ngành.

Các cuộc tấn công mạng ngày càng trở nên tinh vi hơn và bề mặt tấn công không ngừng gia tăng, thậm chí còn bao gồm cả firmware và BIOS trên máy chủ.

Hình 1: Số liệu tội phạm mạng năm 2021

Tuy nhiên, đây không phải là tất cả tin xấu, vì hiện tại có hai công nghệ mới (và một số bí mật) mà chúng ta có thể tận dụng để chủ động bảo vệ khỏi các truy cập và tấn công trái phép vào môi trường Azure Stack HCI của mình, cụ thể là:

- Máy chủ lõi bảo mật

- Khóa cơ sở hạ tầng

Chúng ta hãy thảo luận ngắn gọn về từng người trong số họ.

Lõi bảo mật là một tập hợp các tính năng bảo mật của Microsoft tận dụng những tiến bộ bảo mật mới nhất trong phần cứng Intel và AMD. Nó dựa trên ba trụ cột sau:

- Root-of-trust phần cứng : yêu cầu TPM 2.0 v3, xác minh phần sụn được ký hợp lệ khi khởi động để ngăn chặn các cuộc tấn công giả mạo

- Bảo vệ phần sụn : sử dụng công nghệ Dynamic Root of Trust of Measure (DRTM) để cô lập phần sụn và hạn chế tác động của các lỗ hổng

- Bảo mật dựa trên ảo hóa (VBS) : kết hợp với tính toàn vẹn mã dựa trên bộ ảo hóa (HVCI), VBS cung cấp khả năng cách ly chi tiết các phần đặc quyền của HĐH (như hạt nhân) để ngăn chặn các cuộc tấn công và đánh cắp dữ liệu

Khóa cơ sở hạ tầng cung cấp khả năng bảo vệ mạnh mẽ chống lại truy cập trái phép vào tài nguyên và dữ liệu bằng cách ngăn chặn những thay đổi ngoài ý muốn đối với cả cấu hình phần cứng và bản cập nhật chương trình cơ sở.

Khi cơ sở hạ tầng bị khóa, mọi nỗ lực thay đổi cấu hình hệ thống đều bị chặn và thông báo lỗi sẽ hiển thị.

Bây giờ chúng ta đã hiểu những công nghệ này mang lại những gì, người ta có thể có thêm một số câu hỏi, chẳng hạn như:

- Làm cách nào để cài đặt những công nghệ này?

- Có dễ dàng triển khai và cấu hình không?

- Nó có yêu cầu nhiều sự tương tác thủ công của con người (và có lẽ dễ xảy ra lỗi) không?

Nói tóm lại, việc triển khai các công nghệ này không phải là một nhiệm vụ dễ dàng trừ khi bạn có sẵn bộ công cụ phù hợp.

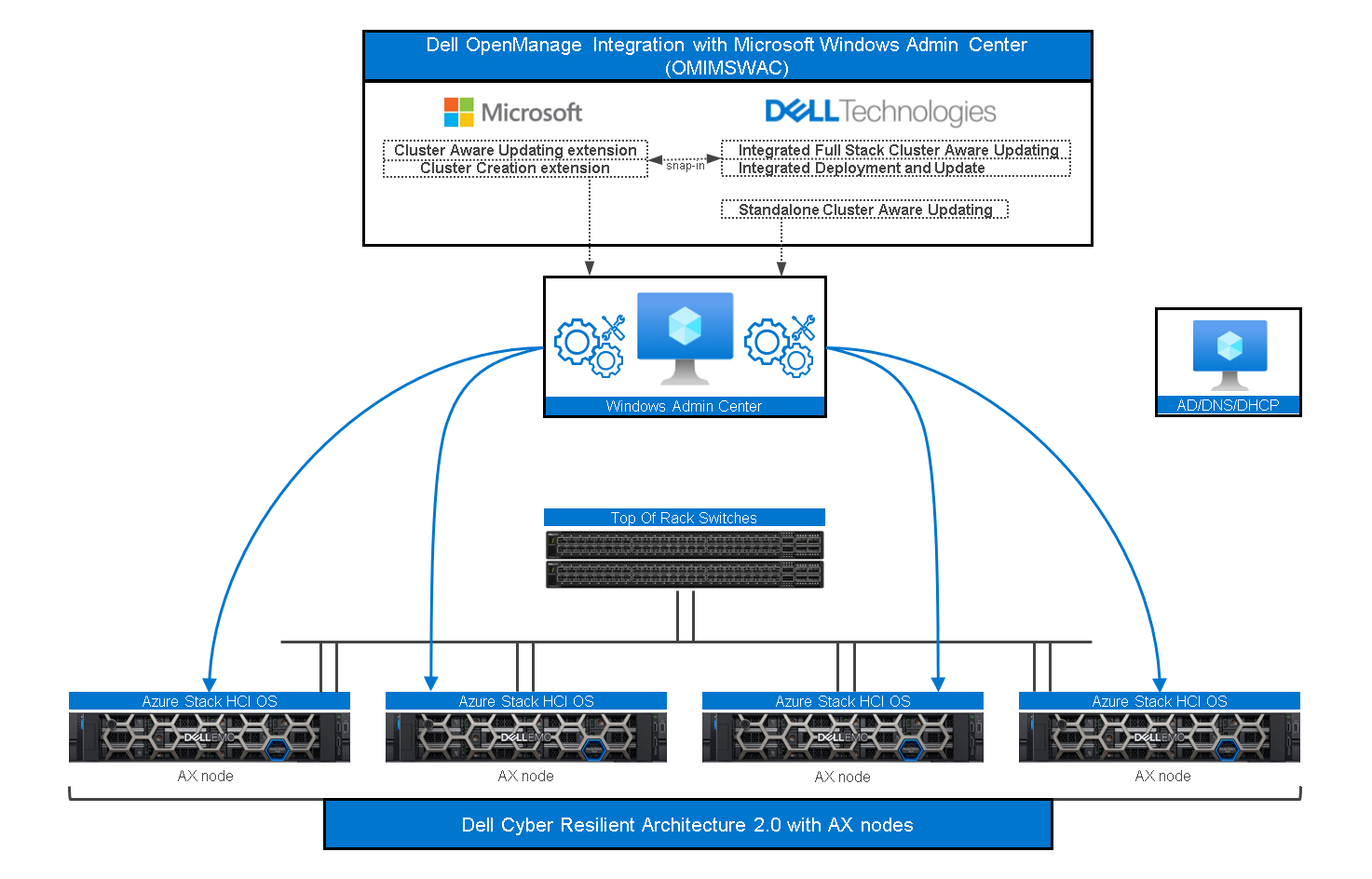

Đây là lúc bạn sẽ cần “nước sốt bí mật”— đó là Tích hợp Dell OpenManager với Trung tâm quản trị Microsoft Windows (OMIMSWAC) trên Kiến trúc đàn hồi mạng Dell đã được chứng nhận của chúng tôi, như được minh họa trong hình sau:

Hình 2: Kiến trúc có khả năng phục hồi mạng của OMIMSWAC và Dell với các nút AX

Xin nhắc lại, Trung tâm quản trị Windows (WAC) là một khung kính duy nhất của Microsoft dành cho tất cả các tác vụ liên quan đến quản lý Windows.

Các tiện ích mở rộng Dell OMIMSWAC giúp WAC trở nên tốt hơn nữa bằng cách cung cấp các khả năng quản lý và điều khiển bổ sung cho một số tính năng nhất định, chẳng hạn như Khóa lõi bảo mật và Khóa cơ sở hạ tầng.

Dell Cyber Resilient Architecture 2.0 bảo vệ dữ liệu và tài sản trí tuệ của khách hàng bằng cách tiếp cận mạnh mẽ, nhiều lớp.

Vì một bức tranh đáng giá cả ngàn lời nói nên phần tiếp theo sẽ cho bạn biết các tiện ích mở rộng WAC trông như thế nào cũng như cách sử dụng chúng dễ dàng và trực quan như thế nào.

Lõi bảo mật Dell OMIMSWAC

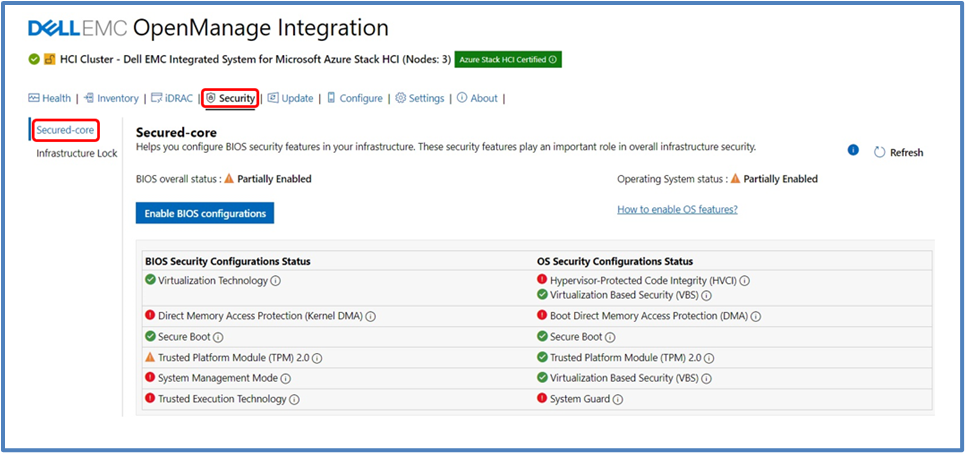

Hình dưới đây cho thấy tích hợp snap-in lõi bảo mật của chúng tôi bên trong quy trình và lưỡi bảo mật WAC.

Hình 3: Chế độ xem lõi bảo mật OMIMSWAC

Trạng thái cấu hình bảo mật hệ điều hành và Trạng thái cấu hình bảo mật BIOS được hiển thị. Trạng thái cấu hình bảo mật BIOS là nơi chúng ta có thể đặt các cài đặt BIOS yêu cầu lõi bảo mật cho toàn bộ cụm.

Cài đặt lõi bảo mật của hệ điều hành hiển thị nhưng không thể thay đổi bằng OMIMSWAC (bạn sẽ trực tiếp sử dụng WAC cho nó). Bạn cũng có thể xem và quản lý cài đặt BIOS cho từng nút riêng lẻ.

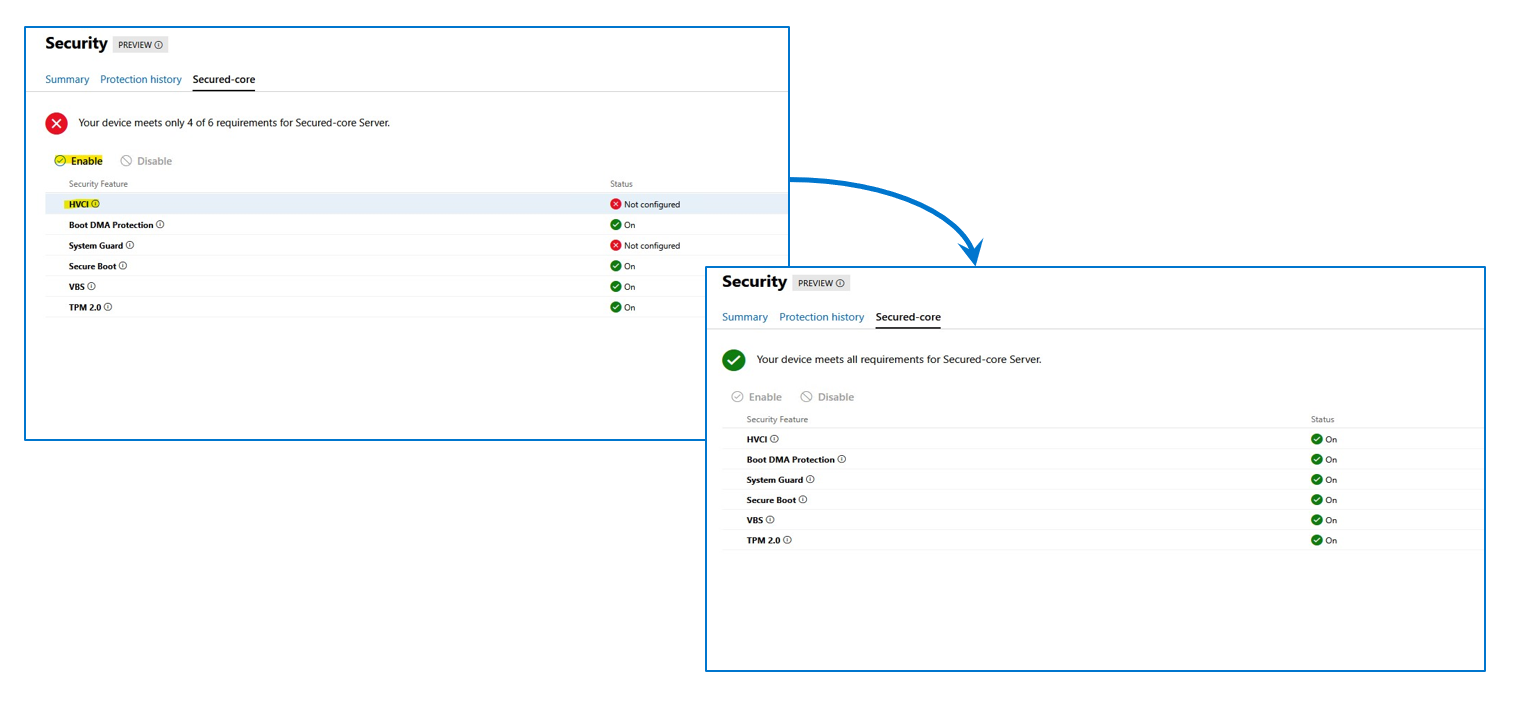

Hình 4: Chế độ xem nút, lõi bảo mật của OMIMSWAC

Trước khi bật Lõi bảo mật, các nút cụm phải được cập nhật lên Azure Stack HCI, phiên bản 21H2 (hoặc mới hơn). Đối với Máy chủ AMD, phải cài đặt trình điều khiển khởi động DRTM (một phần của gói trình điều khiển Chipset AMD).

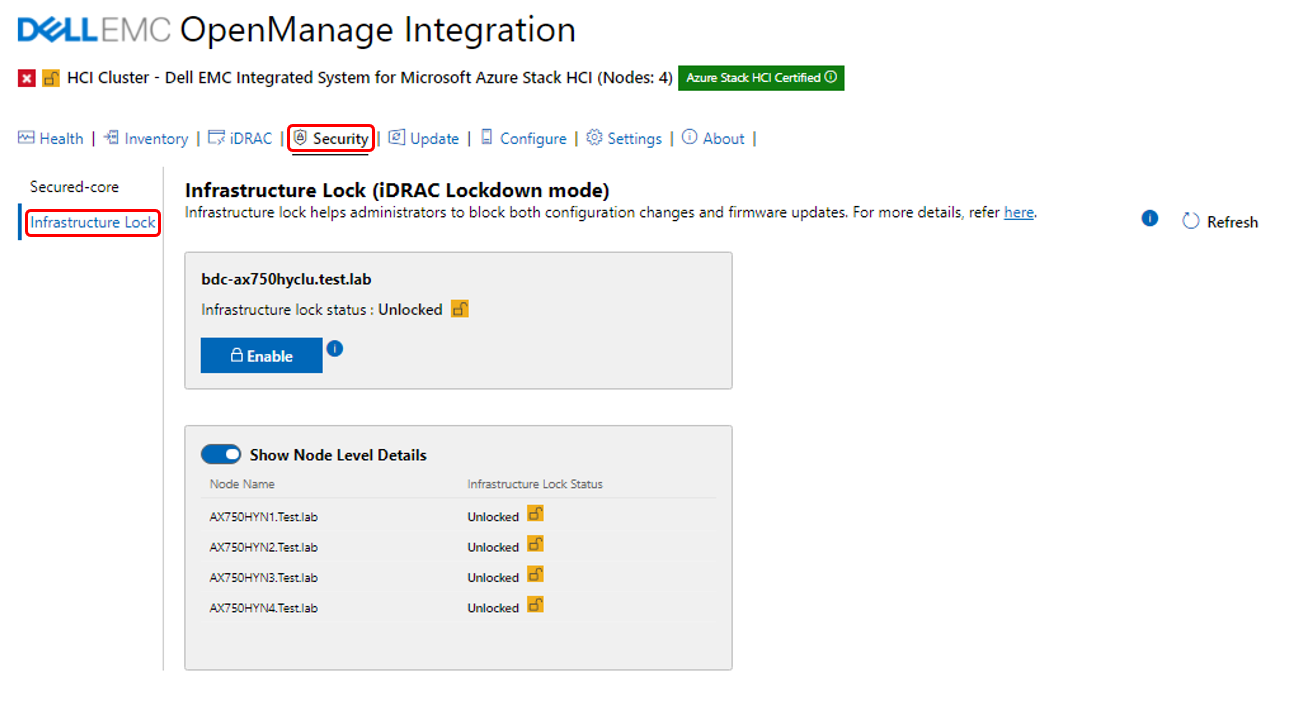

Khóa cơ sở hạ tầng Dell OMIMSWAC

Hình dưới đây minh họa sự tích hợp snap-in khóa Cơ sở hạ tầng bên trong quy trình và lưỡi bảo mật WAC. Tại đây, chúng ta có thể bật hoặc tắt Khóa cơ sở hạ tầng để ngăn những thay đổi ngoài ý muốn đối với cả cấu hình phần cứng và bản cập nhật chương trình cơ sở.

Hình 5: Khóa cơ sở hạ tầng OMIMSWAC

Việc kích hoạt khóa Cơ sở hạ tầng cũng chặn quá trình cập nhật chương trình cơ sở của máy chủ hoặc cụm bằng công cụ mở rộng Tích hợp OpenManager. Điều này có nghĩa là một báo cáo tuân thủ sẽ được tạo nếu bạn đang chạy thao tác Cập nhật nhận biết cụm (CAU) với khóa Cơ sở hạ tầng được bật, thao tác này sẽ chặn các bản cập nhật cụm. Nếu điều này xảy ra, bạn sẽ có tùy chọn tắt tạm thời khóa Cơ sở hạ tầng và tự động bật lại khi CAU hoàn tất.

Phần kết luận

Dell hiểu tầm quan trọng của các tính năng bảo mật mới do Microsoft giới thiệu và đã phát triển một phương pháp tiếp cận theo chương trình, thông qua OMIMSWAC và Kiến trúc có khả năng phục hồi mạng của Dell, để cung cấp và kiểm soát nhất quán các tính năng mới này trong từng nút và cụm. Những tính năng này cho phép khách hàng luôn được bảo mật và tuân thủ trên môi trường Azure Stack HCI.

Bài viết mới cập nhật

Tăng tốc khối lượng công việc của Hệ thống tệp mạng (NFS) của bạn với RDMA

Giao thức NFS hiện nay được sử dụng rộng rãi trong ...

Mẹo nhanh về dữ liệu phi cấu trúc – OneFS Protection Overhead

Gần đây đã có một số câu hỏi từ lĩnh vực ...

Giới thiệu Dell PowerScale OneFS dành cho Quản trị viên NetApp

Để các doanh nghiệp khai thác được lợi thế của công ...

Cơ sở hạ tầng CNTT: Mua hay đăng ký?

Nghiên cứu theo số liệu của IDC về giải pháp đăng ...