Tin tức

Cấu hình tường lửa OneFS–Phần 2

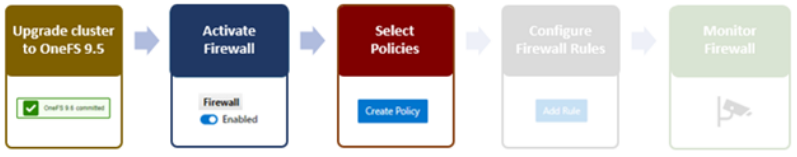

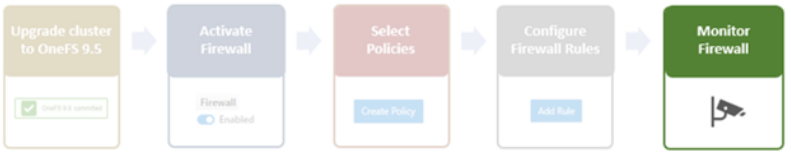

Trong bài viết trước của loạt bài về tường lửa OneFS, chúng ta đã xem xét các thành phần nâng cấp, kích hoạt và lựa chọn chính sách của quy trình cung cấp tường lửa.

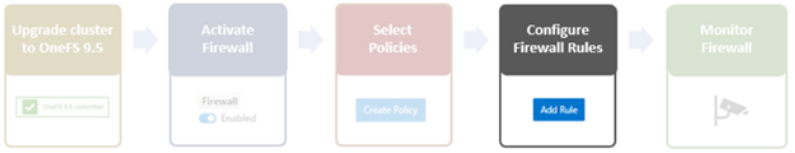

Bây giờ, chúng ta chuyển sự chú ý sang bước cấu hình quy tắc tường lửa của quy trình.

Như đã nêu trước đó, kiểm soát truy cập dựa trên vai trò (RBAC) giới hạn rõ ràng những người có quyền truy cập để quản lý tường lửa OneFS. Vì vậy, hãy đảm bảo rằng tài khoản người dùng sẽ được sử dụng để bật và cấu hình tường lửa OneFS thuộc về một vai trò có đặc quyền ghi ‘ISI_PRIV_FIREWALL’.

4. Cấu hình quy tắc tường lửa

Khi chính sách mong muốn được tạo, bước tiếp theo là cấu hình các quy tắc. Rõ ràng, bước đầu tiên ở đây là quyết định cổng và dịch vụ nào cần bảo mật hoặc mở, ngoài các mặc định.

Cú pháp CLI sau đây trả về danh sách tất cả các dịch vụ mặc định của tường lửa, cùng với các cổng, giao thức và bí danh tương ứng, được sắp xếp theo số cổng tăng dần:

# danh sách dịch vụ tường lửa mạng isi Tên dịch vụ Cổng Giao thức Biệt danh --------------------------------------------- ftp-dữ liệu 20 TCP - ftp 21 TCP - ssh 22 TCP - smtp 25 TCP - dns 53 tên miền TCP UDP http 80 TCP www www-http kerberos 88 TCP kerberos-giây UDP rpcbind 111 TCP portmapper UDP sunrpc rpc.bind ntp 123 UDP - dcerpc 135 TCP epmap UDP loc-srv netbios-ns 137 UDP - netbios-dgm 138 UDP - netbios-ssn 139 UDP - snmp 161 UDP - snmptrap 162 UDP snmp-trap mountd 300 TCP nfsmountd UDP thống kê 302 TCP nfsstatd UDP khóa 304 TCP nfslockd UDP nfsrquotad 305 TCP - UDP nfsmgmtd 306 TCP - UDP ldap 389 TCP - UDP https 443 TCP - smb 445 TCP microsoft-ds hdfs-datanode 585 TCP - asf-rmcp 623 TCP - UDP ldaps 636 TCP sldap asf-secure-rmcp 664 TCP - UDP ftps-dữ liệu 989 TCP - ftps 990 TCP - nfs 2049 TCP nfsd UDP tcp-2097 2097 TCP - tcp-2098 2098 TCP - tcp-3148 3148 TCP - tcp-3149 3149 TCP - tcp-3268 3268 TCP - tcp-3269 3269 TCP - tcp-5667 5667 TCP - tcp-5668 5668 TCP - isi_ph_rpcd 6557 TCP - isi_dm_d 7722 TCP - hdfs-namenode 8020 TCP - isi_webui 8080 TCP apache2 webhdfs 8082 TCP - tcp-8083 8083 TCP - bắt tay ambari 8440 TCP - nhịp tim ambari 8441 TCP - tcp-8443 8443 TCP - tcp-8470 8470 TCP - s3-http 9020 TCP - s3-https 9021 TCP - isi_esrs_d 9443 TCP - ndmp 10000 TCP - cee 12228 TCP - nfsrdma 20049 TCP - UDP tcp-28080 28080 TCP - --------------------------------------------- Tổng cộng: 55

Tương tự, lệnh CLI sau đây tạo ra một danh sách các quy tắc hiện có và các chính sách liên quan của chúng, được sắp xếp theo thứ tự bảng chữ cái. Ví dụ, để hiển thị năm quy tắc đầu tiên:

# danh sách quy tắc tường lửa mạng isi –-limit 5 ID Chỉ mục Mô tả Hành động -------------------------------------------------- -------------------------------------------------- ------------------------------------------------ default_pools_policy.rule_ambari_handshake 41 Quy tắc tường lửa trên dịch vụ ambari-handshake cho phép default_pools_policy.rule_ambari_heartbeat 42 Quy tắc tường lửa trên dịch vụ ambari-heartbeat cho phép default_pools_policy.rule_catalog_search_req 50 Quy tắc tường lửa trên dịch vụ cho các yêu cầu tìm kiếm danh mục toàn cầu cho phép default_pools_policy.rule_cee 52 Quy tắc tường lửa trên dịch vụ cee cho phép default_pools_policy.rule_dcerpc_tcp 18 Quy tắc tường lửa trên dịch vụ dcerpc(TCP) cho phép -------------------------------------------------- -------------------------------------------------- ------------------------------------------------ Tổng cộng: 5

Cả lệnh ‘isi network firewall rules list’ và ‘isi network firewall services list’ đều có tùy chọn ‘-v’ chi tiết và có thể trả về đầu ra ở định dạng csv, danh sách, bảng hoặc json với ‘–flag’.

Để xem thông tin chi tiết về một quy tắc tường lửa nhất định, trong trường hợp này là quy tắc SMB mặc định, hãy sử dụng cú pháp CLI sau:

# isi network firewall rules view default_pools_policy.rule_smb Mã số: default_pools_policy.rule_smb Tên: rule_smb Mục lục: 3 Mô tả: Quy tắc tường lửa trên dịch vụ smb Giao thức: TCP Cổng Dst: smb Mạng lưới nguồn: - Cổng nguồn: - Hành động: cho phép

Có thể sửa đổi các quy tắc hiện có và tạo và thêm các quy tắc mới vào chính sách tường lửa hiện có bằng cú pháp CLI ‘isi network firewall rules create’. Các tùy chọn lệnh bao gồm:

| Lựa chọn | Sự miêu tả |

| -hoạt động | Cho phép, có nghĩa là cho phép truyền gói tin.

Từ chối, có nghĩa là âm thầm loại bỏ các gói tin.

Từ chối có nghĩa là trả lời bằng mã lỗi ICMP. |

| nhận dạng | Chỉ định ID của quy tắc mới cần tạo. Quy tắc phải được thêm vào chính sách hiện có. ID có thể dài tới 32 ký tự chữ và số và có thể bao gồm dấu gạch dưới hoặc dấu gạch nối, nhưng không được bao gồm khoảng trắng hoặc dấu câu khác. Chỉ định ID quy tắc theo định dạng sau:

<tên_chính_sách>.<tên_quy_quyết>

Tên quy tắc phải là duy nhất trong chính sách. |

| –chỉ số | Chỉ mục quy tắc trong nhóm. Giá trị hợp lệ nằm trong khoảng từ 1 đến 99. Giá trị thấp hơn có mức ưu tiên cao hơn. Nếu không được chỉ định, tự động chuyển đến chỉ mục khả dụng tiếp theo (trước quy tắc mặc định 100). |

| -sống | Tùy chọn trực tiếp chỉ được sử dụng khi người dùng đưa ra lệnh tạo/sửa đổi/xóa quy tắc trong chính sách đang hoạt động. Những thay đổi như vậy sẽ có hiệu lực ngay lập tức trên tất cả các mạng con và nhóm mạng liên kết với chính sách này. Sử dụng tùy chọn trực tiếp trên quy tắc trong chính sách không hoạt động sẽ bị từ chối và thông báo lỗi sẽ được trả về. |

| –giao thức | Chỉ định giao thức phù hợp với các gói tin đến. Các giá trị khả dụng là tcp , udp , icmp và all . Nếu không được cấu hình, giao thức mặc định all sẽ được sử dụng. |

| –dst-cổng | Chỉ định các cổng/dịch vụ mạng được cung cấp trong hệ thống lưu trữ được xác định bởi các cổng đích. Giao thức được chỉ định bởi –protocol sẽ được áp dụng trên các cổng đích này. |

| –src-mạng | Chỉ định một hoặc nhiều địa chỉ IP với mặt nạ mạng tương ứng được chính sách tường lửa này cho phép. Định dạng đúng cho tham số này là địa chỉ/mặt nạ mạng, tương tự như “192.0.2.128/25”. Phân tách nhiều cặp địa chỉ/mặt nạ mạng bằng dấu phẩy. Sử dụng giá trị 0.0.0.0/0 cho “bất kỳ”. |

| –src-cổng | Chỉ định các cổng/dịch vụ mạng được cung cấp trong hệ thống lưu trữ được xác định bởi các cổng nguồn. Giao thức được chỉ định bởi –protocol sẽ được áp dụng trên các cổng nguồn này. |

Lưu ý rằng, không giống như chính sách tường lửa, không có điều khoản nào cho phép sao chép các quy tắc riêng lẻ.

Cú pháp CLI sau đây có thể được sử dụng để tạo các quy tắc tường lửa mới. Ví dụ, để thêm các quy tắc ‘cho phép’ cho các giao thức HTTP và SSH, cộng với một quy tắc ‘từ chối’ cho cổng TCP 9876, vào chính sách tường lửa fw_test1:

# isi network firewall rules tạo fw_test1. rule_http --index 1 --dst-ports http --src-networks 10.20.30.0/24,20.30.40.0/24 --action allow # isi network firewall rules tạo fw_test1. rule_ssh --index 2 --dst-ports ssh --src-networks 10.20.30.0/24,20.30.40.0/16 --action allow # isi network firewall rules tạo fw_test1. rule_tcp_9876 --index 3 --protocol tcp --dst-ports 9876 --src-networks 10.20.30.0/24,20.30.40.0/24 -- hành động từ chối

Khi một quy tắc mới được tạo trong chính sách, nếu giá trị chỉ mục không được chỉ định, quy tắc đó sẽ tự động kế thừa số khả dụng tiếp theo trong chuỗi (chẳng hạn như chỉ mục = 4 trong trường hợp này).

# isi network firewall rules tạo fw_test1. rule_2049 --protocol udp -dst-ports 2049 --src-networks 30.1.0.0/16 -- hành động từ chối

Đối với cách tiếp cận nghiêm ngặt hơn, có thể tạo quy tắc ‘từ chối’ bằng cách sử dụng ký tự đại diện ‘*’ khớp với mọi thứ cho các cổng đích và mạng và mặt nạ 0.0.0.0/0, quy tắc này sẽ âm thầm loại bỏ mọi lưu lượng truy cập:

# isi network firewall rules tạo fw_test1.rule_1234 --index=100--dst-ports * --src-networks 0.0.0.0/0 --action deny

Khi sửa đổi các quy tắc tường lửa hiện có, hãy sử dụng cú pháp CLI sau, trong trường hợp này là để thay đổi mạng nguồn của quy tắc cho phép HTTP (chỉ mục 1) trong chính sách tường lửa fw_test1:

# isi network firewall rules modify fw_test1.rule_http --index 1 --protocol ip --dst-ports http --src-networks 10.1.0.0/16 -- action allow

Hoặc để sửa đổi quy tắc SSH (chỉ mục 2) trong chính sách tường lửa fw_test1, thay đổi hành động từ ‘cho phép’ thành ‘từ chối’:

# isi network firewall rules modify fw_test1.rule_ssh --index 2 --protocol tcp --dst-ports ssh --src-networks 10.1.0.0/16,20.2.0.0/16 -- action deny

Ngoài ra, để sắp xếp lại biểu mẫu quy tắc TCP 9876 tùy chỉnh theo ví dụ trước đó từ chỉ mục 3 đến chỉ mục 7 trong chính sách tường lửa fw_test1.

# isi quy tắc tường lửa mạng sửa đổi fw_test1.rule_tcp_9876 --index 7

Lưu ý rằng tất cả các quy tắc có chỉ số bằng hoặc thấp hơn 7 sẽ có giá trị chỉ số tăng thêm một.

Khi xóa một quy tắc khỏi chính sách tường lửa, bất kỳ việc sắp xếp lại quy tắc nào cũng được xử lý tự động. Nếu chính sách đã được áp dụng cho một nhóm mạng, tùy chọn ‘–live’ có thể được sử dụng để buộc thay đổi có hiệu lực ngay lập tức. Ví dụ: để xóa quy tắc HTTP khỏi chính sách tường lửa ‘fw_test1’:

# isi chính sách tường lửa mạng xóa fw_test1.rule_http --live

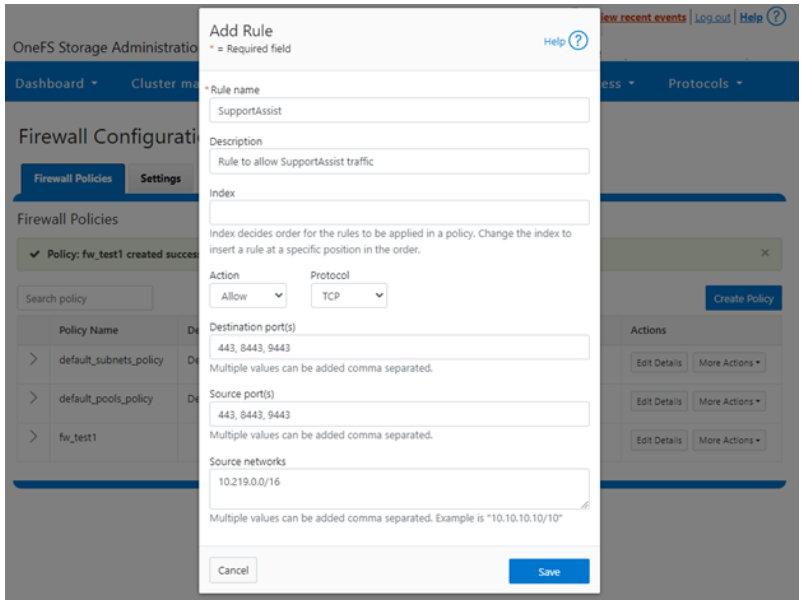

Các quy tắc tường lửa cũng có thể được tạo, sửa đổi và xóa trong chính sách từ WebUI bằng cách điều hướng đến Cluster management > Firewall Configuration > Firewall Policies . Ví dụ: để tạo quy tắc cho phép lưu lượng SupportAssist và Secure Gateway trên mạng 10.219.0.0/16:

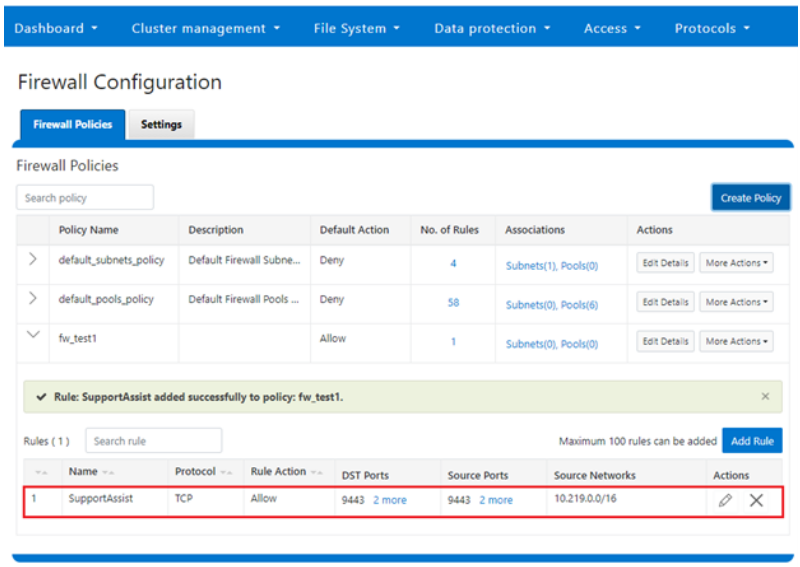

Sau khi lưu, quy tắc mới sẽ được hiển thị trên trang Cấu hình tường lửa:

5. Quản lý và giám sát tường lửa.

Trong bài viết tiếp theo và cũng là bài viết cuối cùng trong loạt bài này, chúng ta sẽ tập trung vào việc quản lý, giám sát và khắc phục sự cố tường lửa OneFS (Bước 5).

Tác giả : Nick Trimbee

Bài viết mới cập nhật

Từ tầm nhìn đến hiện thực: Thiết kế tuần hoàn và máy tính cá nhân AI

Nâng cấp đáng kể về hiệu suất và tính bền vững ...

OneFS SupportAssist Provisioning – Phần 2

Nâng cấp cụm lên OneFS 9.5. Nhận mã PIN và khóa ...

OneFS SupportAssist Provisioning – Phần 1

Trong OneFS 9.5, một số thành phần OneFS hiện tận dụng ...

OneFS SupportAssist Quản lý và khắc phục sự cố

Trong bài viết cuối cùng của loạt bài OneFS SupportAssist, chúng ...