Tin tức

Chính sách bảo mật mật khẩu OneFS

Trong số hàng loạt cải tiến bảo mật được giới thiệu trong OneFS 9.5 là khả năng yêu cầu chính sách mật khẩu nghiêm ngặt hơn. Điều này là cần thiết để tuân thủ các yêu cầu bảo mật như STIG của quân đội Hoa Kỳ, quy định:

| Yêu cầu | Sự miêu tả |

|---|---|

| Chiều dài | Hệ điều hành hoặc thiết bị mạng phải áp dụng mật khẩu có độ dài tối thiểu là 15 ký tự. |

| Phần trăm | Hệ điều hành phải yêu cầu thay đổi ít nhất 50% tổng số ký tự khi thay đổi mật khẩu. |

| Chức vụ | Thiết bị mạng phải yêu cầu khi thay đổi mật khẩu, các ký tự phải được thay đổi ở ít nhất tám vị trí trong mật khẩu. |

| Mật khẩu tạm thời | Hệ điều hành phải cho phép sử dụng mật khẩu tạm thời để đăng nhập hệ thống và thay đổi ngay lập tức thành mật khẩu cố định. |

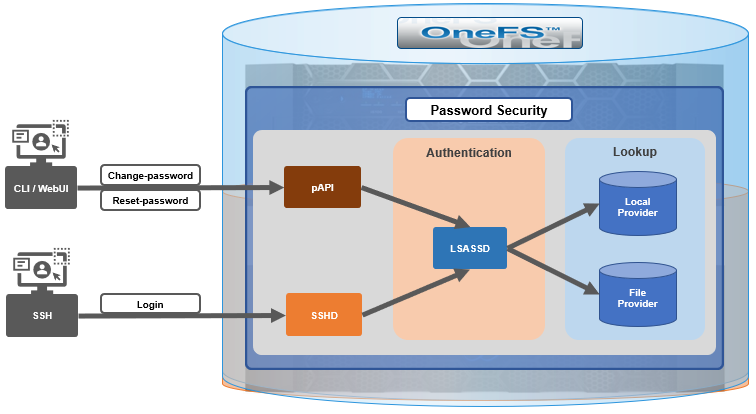

Kiến trúc bảo mật mật khẩu OneFS có thể được tóm tắt như sau:

Trong hệ thống bảo mật OneFS, xác thực được xử lý trong OneFS bởi LSASSD, chương trình nền được sử dụng để phục vụ các yêu cầu xác thực cho lwiod.

| Thành phần | Sự miêu tả |

|---|---|

| LSASSD | Dịch vụ hệ thống cơ quan bảo mật cục bộ (LSASS) xử lý xác thực và quản lý danh tính khi người dùng kết nối với cụm. |

| Nhà cung cấp tập tin | Nhà cung cấp tệp bao gồm người dùng từ /etc/password và nhóm từ /etc/groups. |

| Nhà cung cấp địa phương | Nhà cung cấp cục bộ bao gồm các tài khoản cụm cục bộ như tài khoản ẩn danh, khách, v.v. |

| SSHD | OpenSSH Daemon cung cấp khả năng truyền thông được mã hóa an toàn giữa máy khách và một nút cụm qua mạng không an toàn. |

| pAPI | OneFS Platform API cung cấp giao diện lập trình cho việc cấu hình và quản lý OneFS thông qua dịch vụ RESTful HTTPS. |

Trong OneFS AIMA, có một số loại nhà cung cấp phụ trợ khác nhau: Nhà cung cấp cục bộ, nhà cung cấp tệp, nhà cung cấp AD, nhà cung cấp NIS, v.v. Mỗi nhà cung cấp chịu trách nhiệm quản lý người dùng và nhóm bên trong nhà cung cấp. Đối với việc thực thi chính sách mật khẩu OneFS, nhà cung cấp tệp và nhà cung cấp cục bộ là trọng tâm.

Nhà cung cấp cục bộ dựa trên tệp kiểu SamDB được lưu trữ với đường dẫn tiền tố là /ifs/.ifsvar và cài đặt nhà cung cấp của nó có thể được xem bằng cú pháp CLI sau:

# isi auth local view Hệ thống

Mặt khác, nhà cung cấp tệp dựa trên tệp spwd.db của FreeBSD và cấu hình của nó có thể được xem bằng lệnh CLI sau:

# isi auth file xem Hệ thống

Mỗi nhà cung cấp lưu trữ và quản lý người dùng của riêng mình. Đối với nhà cung cấp cục bộ, lệnh isi auth users create CLI sẽ tạo một người dùng bên trong nhà cung cấp theo mặc định. Tuy nhiên, đối với nhà cung cấp tệp, không có lệnh tương ứng. Thay vào đó, lệnh OneFS pw CLI có thể được sử dụng để tạo một người dùng nhà cung cấp tệp mới.

Sau khi người dùng được tạo, lệnh CLI isi auth users modify <USER> có thể được sử dụng để thay đổi các thuộc tính của người dùng cho cả nhà cung cấp tệp và cục bộ. Tuy nhiên, không phải tất cả các thuộc tính đều được hỗ trợ cho cả hai nhà cung cấp. Ví dụ, nhà cung cấp tệp không hỗ trợ hết hạn mật khẩu.

Những thay đổi cơ bản của chính sách mật khẩu CLI được giới thiệu trong OneFS 9.5 như sau:

| Hoạt động | OneFS 9.5 thay đổi | Chi tiết |

|---|---|---|

| thay đổi mật khẩu | Đã sửa đổi | Cần cung cấp mật khẩu cũ để thay đổi để chúng tôi có thể tính toán được có bao nhiêu ký tự/phần trăm đã thay đổi |

| đặt lại mật khẩu | Đã thêm | Tạo mật khẩu tạm thời đáp ứng chính sách mật khẩu hiện tại để người dùng đăng nhập |

| thiết lập mật khẩu | Đã lỗi thời | Không cần cung cấp mật khẩu cũ |

Mật khẩu của người dùng hiện có thể được thiết lập, thay đổi và đặt lại bởi root hoặc admin . Điều này được hỗ trợ bởi cú pháp lệnh CLI isi auth users change-password hoặc i si auth users reset-password mới . Ví dụ, cú pháp sau trả về mật khẩu tạm thời và yêu cầu người dùng thay đổi mật khẩu đó khi đăng nhập lần tiếp theo. Sau khi đăng nhập bằng mật khẩu tạm thời (mặc dù an toàn), OneFS sẽ ngay lập tức buộc người dùng phải thay đổi mật khẩu:

# ai đó quản trị viên # isi auth users reset-password user1 4$_x\d\Q6V9E:sH # ssh user1@localhost (user1@localhost) Mật khẩu: (user1@localhost) Mật khẩu của bạn đã hết hạn. Bạn phải thay đổi mật khẩu ngay lập tức. Thay đổi mật khẩu cho user1 Mật khẩu mới: (user1@localhost) Nhập lại mật khẩu: Lần đăng nhập cuối: Thứ tư 17 tháng 5 08:02:47 từ 127.0.0.1 PowerScale OneFS 9.5.0.0 # ai đó người dùng1

Ngoài ra, trong OneFS 9.5 trở lên, lệnh CLI isi auth local view system sẽ bổ sung thêm bốn trường mới:

- Mật khẩu đã thay đổi ký tự

- Phần trăm mật khẩu đã thay đổi

- Kiểu băm mật khẩu

- Ngày không hoạt động tối đa

Ví dụ:

# isi auth hệ thống xem cục bộ Tên: Hệ thống Trạng thái: đang hoạt động Xác thực: Có Tạo thư mục Home: Có Mẫu thư mục trang chủ: /ifs/home/%U Thời gian khóa: Bây giờ Ngưỡng khóa: 0 Cửa sổ khóa: Bây giờ Shell đăng nhập: /bin/zsh Tên máy: Tuổi mật khẩu tối thiểu: Bây giờ Tuổi mật khẩu tối đa: 4W Độ dài mật khẩu tối thiểu: 0 Thời gian nhắc nhập mật khẩu: 2W Độ phức tạp của mật khẩu: - Độ dài lịch sử mật khẩu: 0 Mật khẩu ký tự đã thay đổi: 0 Phần trăm mật khẩu đã thay đổi: 0 Kiểu băm mật khẩu: NTHash Số ngày không hoạt động tối đa: 0

Cú pháp lệnh CLI sau đây cấu hình OneFS để yêu cầu độ dài mật khẩu tối thiểu là 15 ký tự, thay đổi 50% trở lên và phải thay đổi 8 ký tự trở lên để đặt lại mật khẩu thành công:

# isi auth local sửa đổi hệ thống --min-password-length 15 --password-chars-changed 8 --password-percent-changed 50

Tiếp theo, lệnh được đưa ra để tạo người dùng mới, user2 , với mật khẩu gồm 10 ký tự:

# isi auth users tạo user2 --password 0123456789 Không thêm được người dùng user1: Mật khẩu đã chỉ định không đáp ứng được yêu cầu về độ phức tạp hoặc lịch sử mật khẩu đã cấu hình

Nỗ lực này không thành công vì mật khẩu không đáp ứng tiêu chí mật khẩu đã cấu hình (15 ký tự, thay đổi 50%, cần thay đổi 8 ký tự).

Thay vào đó, mật khẩu cho tài khoản mới, user2 , được đặt thành giá trị phù hợp: 0123456789abcdef . Ngoài ra, cờ –prompt-password-change được sử dụng để buộc người dùng thay đổi mật khẩu của họ khi đăng nhập lần sau.

# isi auth users create user2 --password 0123456789abcdef –prompt-password-change 1

Khi người dùng đăng nhập vào tài khoản user2, OneFS sẽ ngay lập tức nhắc nhập mật khẩu mới. Trong ví dụ sau, mật khẩu không tuân thủ ( 012345678zyxw ) được nhập.

0123456789abcdef -> 012345678zyxw = Thất bại

Câu trả lời này trả về lỗi cố gắng thay đổi không thành công vì không đáp ứng được tối thiểu 15 ký tự:

# su người dùng2 Mật khẩu mới: Nhập lại mật khẩu: Mật khẩu đã chỉ định không đáp ứng được các yêu cầu về độ phức tạp của mật khẩu đã cấu hình. Mật khẩu của bạn phải đáp ứng các yêu cầu sau: * Phải chứa ít nhất 15 ký tự. * Phải thay đổi ít nhất 8 ký tự. * Phải thay đổi ít nhất 50% số ký tự. Mật khẩu mới:

Thay vào đó, mật khẩu tuân thủ và thay đổi thành công có thể là:

0123456789abcdef -> 0123456zyxwvuts = Thành công

Lệnh sau cũng có thể được sử dụng để thay đổi mật khẩu cho người dùng. Ví dụ, để cập nhật mật khẩu của user2:

# isi auth users change-password user2 Mật khẩu hiện tại (nhấn enter nếu không có): Mật khẩu mới: Xác nhận mật khẩu mới:

Nếu nhập mật khẩu không hợp lệ, lỗi sau sẽ được trả về:

Thay đổi mật khẩu không thành công: Mật khẩu đã chỉ định không đáp ứng được yêu cầu về độ phức tạp hoặc lịch sử mật khẩu đã cấu hình

Khi được sử dụng, OneFS hardening tự động thực thi các cấu hình dựa trên bảo mật. Công cụ hardening dựa trên hồ sơ và hồ sơ bảo mật STIG của nó dựa trên các yêu cầu bảo mật được chỉ định trong Hướng dẫn về yêu cầu bảo mật (SRG) và Hướng dẫn triển khai kỹ thuật bảo mật (STIG) của Bộ Quốc phòng Hoa Kỳ (DoD).

Khi áp dụng cấu hình bảo mật tăng cường STIG cho một cụm ( isi hardening apply –profile=STIG ), các thiết lập chính sách mật khẩu sẽ tự động được cấu hình lại thành các giá trị sau:

| Cánh đồng | Giá trị bình thường | STIG đã được làm cứng |

|---|---|---|

| Thời gian khóa | Hiện nay | Hiện nay |

| Ngưỡng khóa | 0 | 3 |

| Cửa sổ khóa | Hiện nay | 15 phút |

| Tuổi mật khẩu tối thiểu | Hiện nay | 1 ngày |

| Tuổi mật khẩu tối đa | 4W | 8W4D |

| Độ dài mật khẩu tối thiểu | 0 | 15 |

| Thời gian nhắc nhập mật khẩu | 2 tuần | 2 tuần |

| Độ phức tạp của mật khẩu | – | chữ thường, số, lặp lại, ký hiệu, chữ hoa |

| Độ dài lịch sử mật khẩu | 0 | 5 |

| Mật khẩu đã thay đổi ký tự | 0 | 8 |

| Phần trăm mật khẩu đã thay đổi | 0 | 50 |

| Kiểu băm mật khẩu | NTHash | SHA512 |

| Ngày không hoạt động tối đa | 0 | 35 |

Ví dụ:

# uname -hoặc Isilon OneFS 9.5.0.0 # danh sách tăng cường isi Tên Mô tả Trạng thái -------------------------------------------------- - STIG Bật tất cả các cài đặt bảo mật STIG Đã áp dụng -------------------------------------------------- - Tổng cộng: 1 # isi auth hệ thống xem cục bộ Tên: Hệ thống Trạng thái: đang hoạt động Xác thực: Có Tạo thư mục Home: Có Mẫu thư mục trang chủ: /ifs/home/%U Thời gian khóa: Bây giờ Ngưỡng khóa: 3 Cửa sổ khóa: 15m Shell đăng nhập: /bin/zsh Tên máy: Tuổi mật khẩu tối thiểu: 1D Tuổi mật khẩu tối đa: 8W4D Độ dài mật khẩu tối thiểu: 15 Thời gian nhắc nhập mật khẩu: 2W Độ phức tạp của mật khẩu: chữ thường, số, lặp lại, ký hiệu, chữ hoa Độ dài lịch sử mật khẩu: 5 Mật khẩu đã thay đổi: 8 Mật khẩu Phần trăm đã thay đổi: 50 Kiểu băm mật khẩu: SHA512 Ngày không hoạt động tối đa: 35

Lưu ý rằng Kiểu băm mật khẩu được thay đổi từ NTHash mặc định sang mã hóa SHA512 an toàn hơn, ngoài việc thiết lập các tiêu chí mật khẩu khác nhau.

OneFS 9.5 WebUI cũng có một số bổ sung và thay đổi đối với trang chính sách Mật khẩu. Bao gồm:

| Hoạt động | OneFS 9.5 thay đổi | Chi tiết |

|---|---|---|

| Trang chính sách | Đã thêm | Trang chính sách mật khẩu mới trong Access > Thành viên và vai trò |

| đặt lại mật khẩu | Đã thêm | Tạo mật khẩu ngẫu nhiên đáp ứng chính sách mật khẩu hiện tại để người dùng đăng nhập |

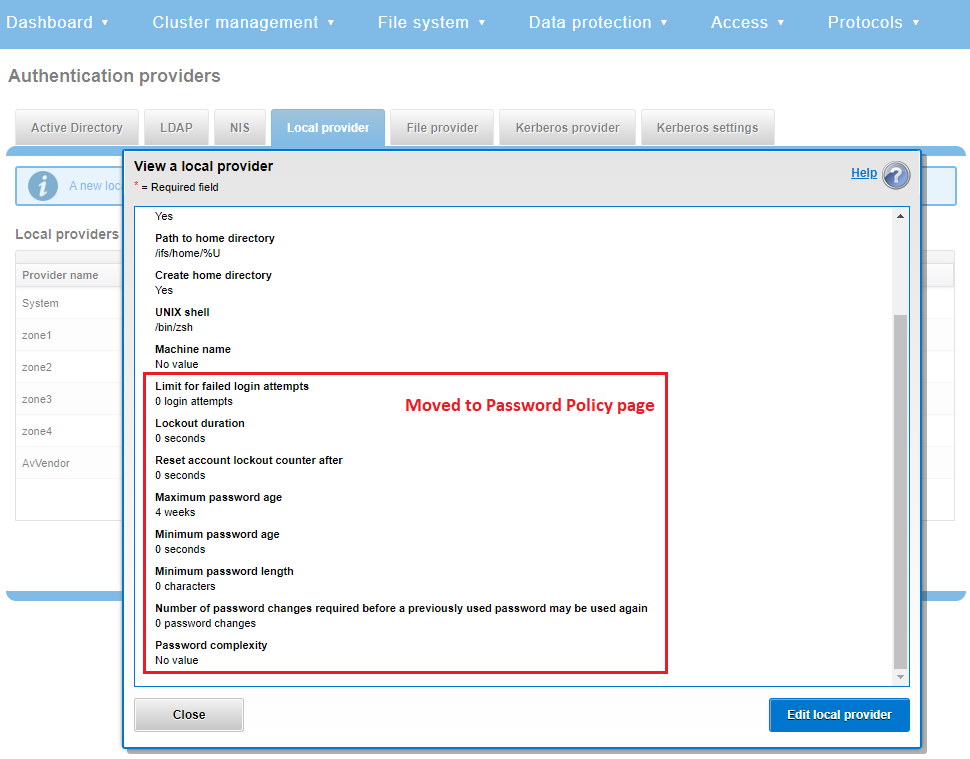

Thay đổi rõ ràng nhất là việc chuyển các thành phần cấu hình chính sách từ trang nhà cung cấp cục bộ sang trang chính sách Mật khẩu chuyên dụng mới .

Đây là trang OneFS 9.4 Xem nhà cung cấp cục bộ , trong mục Access > Nhà cung cấp xác thực > Nhà cung cấp cục bộ > Hệ thống :

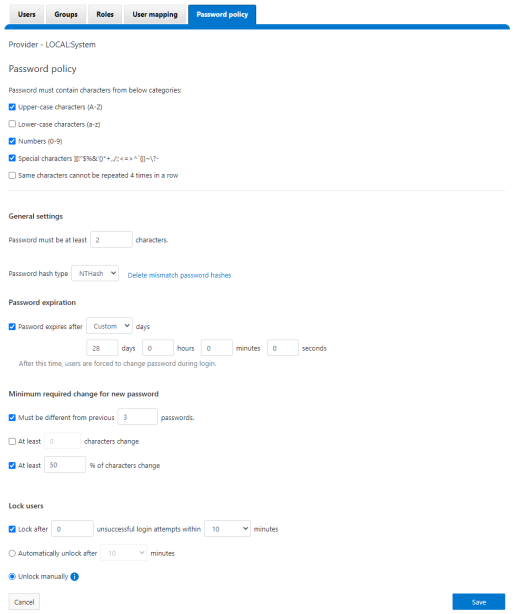

Nội dung này được thay thế và bổ sung trong OneFS 9.5 WebUI bằng trang sau, nằm trong mục Access > Thành viên và vai trò > Chính sách mật khẩu :

Các tùy chọn cấu hình chính sách mật khẩu mới được đưa vào để yêu cầu ký tự hoa, thường, số hoặc ký tự đặc biệt và giới hạn số lần lặp lại liền kề của một ký tự, v.v.

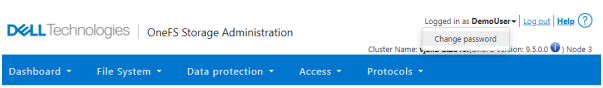

Khi nói đến việc thay đổi mật khẩu, chỉ người dùng được phép mới có thể thực hiện thay đổi. Điều này có thể được thực hiện từ một vài vị trí trong WebUI. Đầu tiên, các tùy chọn người dùng trên thanh tác vụ ở đầu mỗi màn hình hiện cung cấp tùy chọn Thay đổi mật khẩu :

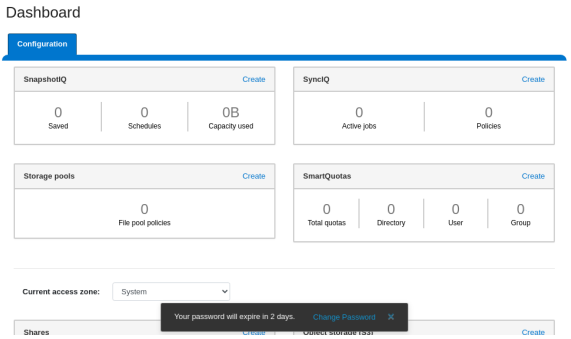

Một thông báo cảnh báo bật lên cũng sẽ được WebUI hiển thị, thông báo cho người dùng khi mật khẩu sắp hết hạn. Cảnh báo này cung cấp liên kết Thay đổi mật khẩu :

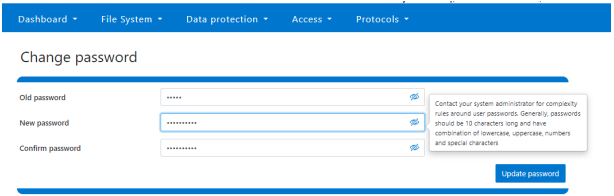

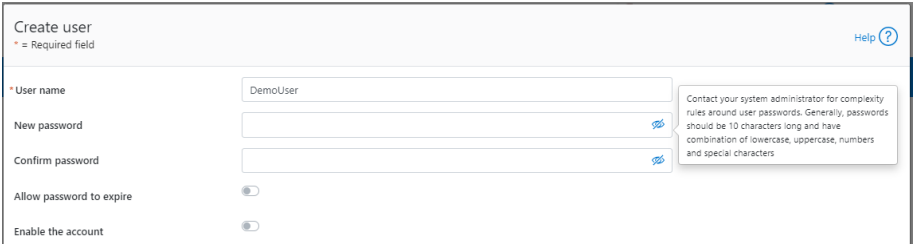

Nhấp vào liên kết Thay đổi mật khẩu sẽ hiển thị trang sau:

Một thông báo công cụ hướng dẫn về độ phức tạp của mật khẩu mới cũng được hiển thị, thông báo cho người dùng cách chọn mật khẩu an toàn.

Lưu ý rằng phải đăng nhập lại sau khi thay đổi mật khẩu.

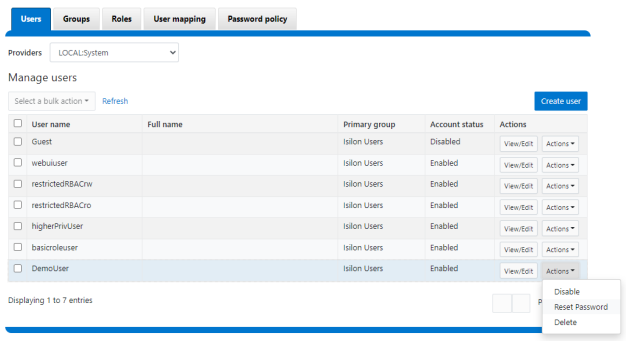

Trên trang Người dùng trong mục Truy cập > Thành viên và vai trò > Người dùng , danh sách thả xuống Hành động hiện cũng chứa tùy chọn Đặt lại mật khẩu :

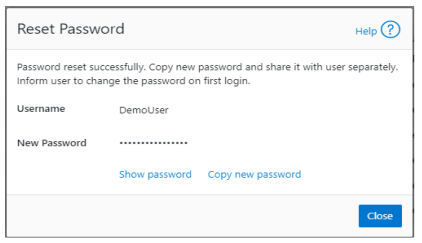

Cửa sổ bật lên xác nhận đặt lại thành công cung cấp cả tùy chọn hiển thị và sao chép, đồng thời thông báo cho quản trị viên cụm chia sẻ mật khẩu mới với người dùng và yêu cầu họ thay đổi mật khẩu trong lần đăng nhập tiếp theo:

Trang Tạo người dùng hiện cung cấp một trường bổ sung yêu cầu xác nhận mật khẩu. Ngoài ra, thông báo công cụ về độ phức tạp của mật khẩu cũng được hiển thị:

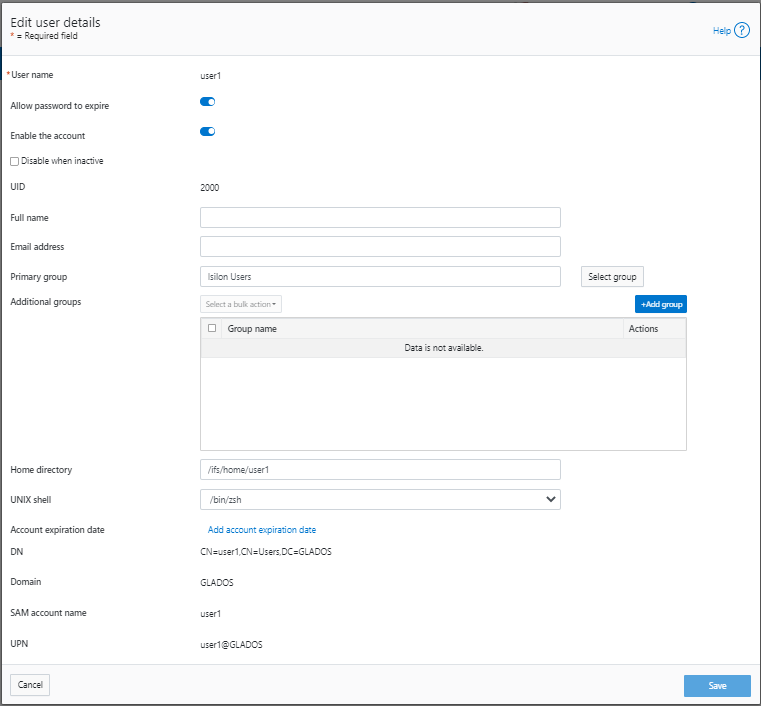

Trang Chỉnh sửa thông tin người dùng được thiết kế lại không còn cung cấp trường để chỉnh sửa mật khẩu trực tiếp:

Thay vào đó, danh sách thả xuống Hành động trên trang Người dùng hiện có tùy chọn Đặt lại mật khẩu .

Tác giả : Nick Trimbee

Bài viết mới cập nhật

Cấu hình và triển khai OneFS WebUI Single Sign-on

Trong bài viết đầu tiên trong loạt bài này , chúng ta đã ...

Đăng nhập một lần OneFS WebUI

Ngôn ngữ đánh dấu khẳng định bảo mật (SAML) là một ...

Chính sách bảo mật tài khoản OneFS

Một trong những cải tiến bảo mật cốt lõi khác được ...

Chính sách bảo mật mật khẩu OneFS

Trong số hàng loạt cải tiến bảo mật được giới thiệu ...