Tin tức

Đăng nhập một lần OneFS WebUI

Ngôn ngữ đánh dấu khẳng định bảo mật (SAML) là một tiêu chuẩn mở để chia sẻ thông tin bảo mật về danh tính, xác thực và ủy quyền trên các hệ thống khác nhau. SAML được triển khai bằng cách sử dụng tiêu chuẩn Ngôn ngữ đánh dấu mở rộng (XML) để chia sẻ dữ liệu. Khung SAML cho phép đăng nhập một lần (SSO), cho phép người dùng đăng nhập một lần và thông tin đăng nhập của họ có thể được sử dụng lại để xác thực và truy cập các nhà cung cấp dịch vụ khác nhau. Nó định nghĩa một số thực thể bao gồm người dùng cuối, nhà cung cấp dịch vụ và nhà cung cấp danh tính và được sử dụng để quản lý thông tin danh tính. Ví dụ: Windows Active Directory Federation Services (ADFS) là một trong những nhà cung cấp danh tính phổ biến cho các ngữ cảnh SAML.

| Thực thể | Sự miêu tả |

|---|---|

| Người dùng cuối | Cần xác thực trước khi được phép sử dụng ứng dụng. |

| Nhà cung cấp danh tính (IdP) | Thực hiện xác thực và chuyển danh tính và mức độ ủy quyền của người dùng cho nhà cung cấp dịch vụ, ví dụ: ADFS. |

| Nhà cung cấp dịch vụ (SP) | Tin tưởng nhà cung cấp danh tính và cho phép người dùng được chỉ định truy cập tài nguyên được yêu cầu. Với SAML 2.0, cụm PowerScale là nhà cung cấp dịch vụ. |

| Xác nhận SAML | Tài liệu XML mà nhà cung cấp danh tính gửi tới nhà cung cấp dịch vụ có chứa thông tin xác thực của người dùng. |

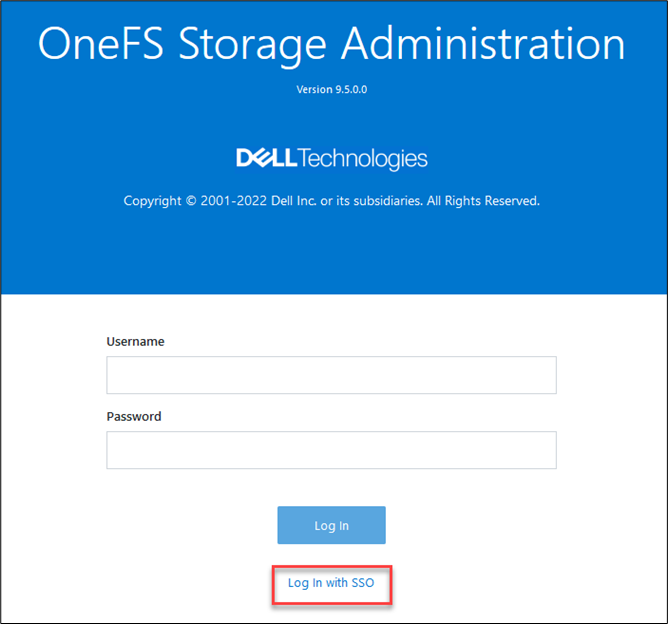

OneFS 9.5 giới thiệu SSO dựa trên SAML cho WebUI để cung cấp phương pháp xác thực thuận tiện hơn, ngoài việc đáp ứng các yêu cầu tuân thủ bảo mật cho khách hàng liên bang và doanh nghiệp. Trong OneFS 9.5, trang đăng nhập ban đầu của WebUI đã được thiết kế lại để hỗ trợ SSO và khi được bật, nút Đăng nhập bằng SSO mới sẽ hiển thị trên trang đăng nhập bên dưới hộp văn bản tên người dùng và mật khẩu truyền thống. Ví dụ:

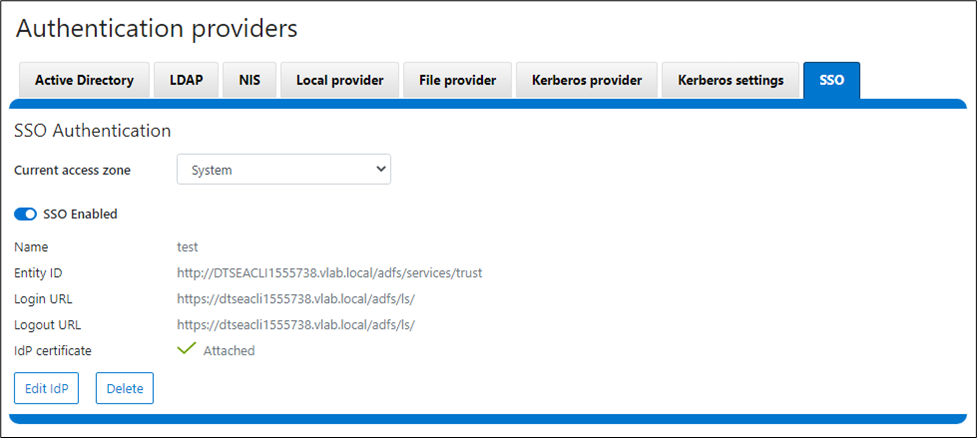

OneFS SSO cũng nhận biết vùng để hỗ trợ cấu hình cụm nhiều người thuê. Do đó, có thể cấu hình một IdP riêng biệt cho từng vùng truy cập OneFS.

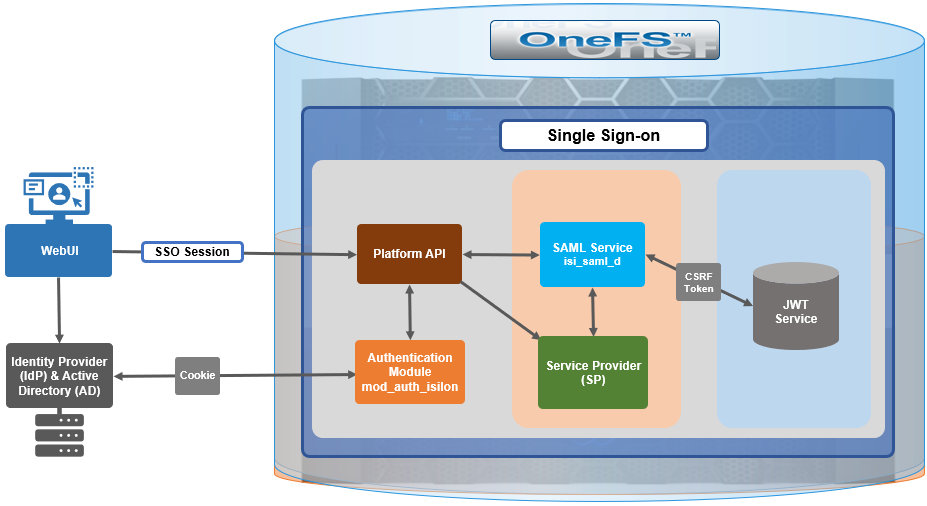

Về cơ bản, OneFS SSO sử dụng kiến trúc cấp cao sau:

Trong OneFS 9.5, SSO hoạt động thông qua liên kết HTTP REDIRECT và POST, với cụm hoạt động như nhà cung cấp dịch vụ.

Có ba loại Xác nhận SAML khác nhau—xác thực, thuộc tính và quyết định ủy quyền.

- Xác nhận xác thực chứng minh danh tính của người dùng và cung cấp thời gian người dùng đăng nhập cũng như phương thức xác thực mà họ sử dụng (tức là Kerberos, hai yếu tố, v.v.).

- Khẳng định thuộc tính chuyển các thuộc tính SAML cho nhà cung cấp dịch vụ. Thuộc tính SAML là các phần dữ liệu cụ thể cung cấp thông tin về người dùng.

- Xác nhận quyết định ủy quyền nêu rõ liệu người dùng có được phép sử dụng dịch vụ hay nhà cung cấp danh tính đã từ chối yêu cầu của họ do lỗi mật khẩu hoặc thiếu quyền đối với dịch vụ.

SAML SSO hoạt động bằng cách chuyển danh tính của người dùng từ nơi này (nhà cung cấp danh tính) sang nơi khác (nhà cung cấp dịch vụ). Điều này được thực hiện thông qua việc trao đổi các tài liệu XML được ký kỹ thuật số.

Yêu cầu SAML , còn được gọi là yêu cầu xác thực, được nhà cung cấp dịch vụ tạo ra để “yêu cầu” xác thực.

Phản hồi SAML được tạo bởi nhà cung cấp danh tính và chứa xác nhận thực tế của người dùng đã xác thực. Ngoài ra, Phản hồi SAML có thể chứa thông tin bổ sung, chẳng hạn như thông tin hồ sơ người dùng và thông tin nhóm/vai trò, tùy thuộc vào những gì nhà cung cấp dịch vụ có thể hỗ trợ. Lưu ý rằng nhà cung cấp dịch vụ không bao giờ tương tác trực tiếp với nhà cung cấp danh tính, với trình duyệt đóng vai trò là tác nhân tạo điều kiện cho bất kỳ chuyển hướng nào.

Vì xác thực SAML là không đồng bộ, nhà cung cấp dịch vụ không duy trì trạng thái của bất kỳ yêu cầu xác thực nào. Do đó, khi nhà cung cấp dịch vụ nhận được phản hồi từ nhà cung cấp danh tính, phản hồi phải chứa tất cả thông tin cần thiết.

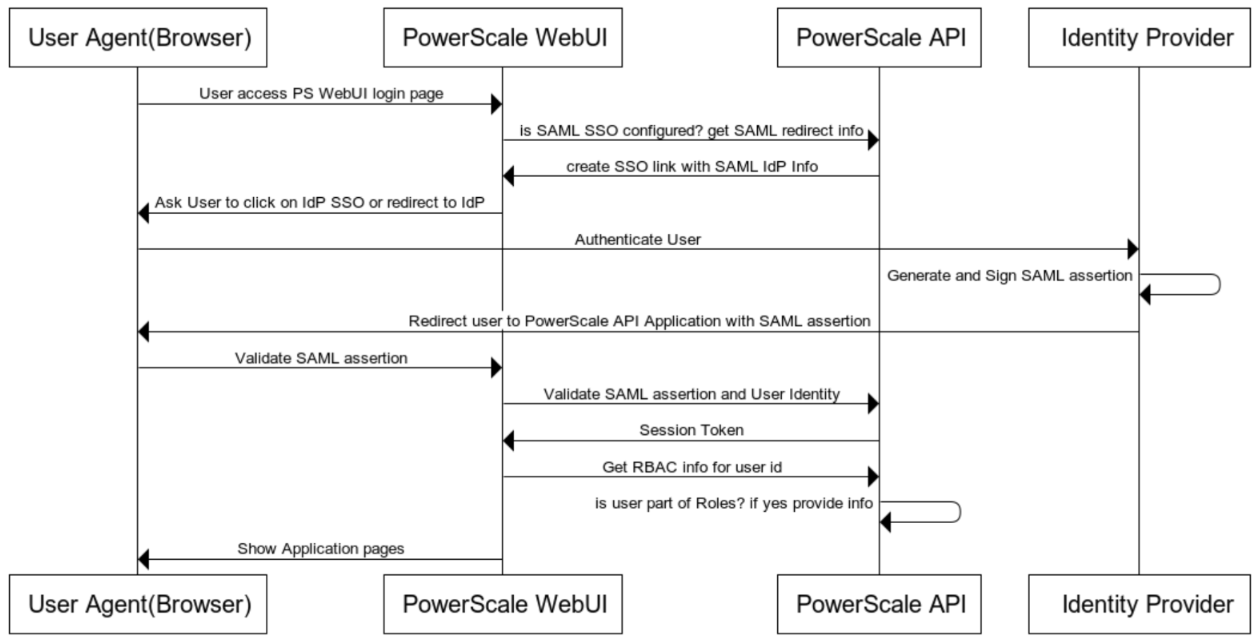

Quy trình chung như sau:

Khi OneFS chuyển hướng người dùng đến IdP đã cấu hình để đăng nhập, nó sẽ thực hiện yêu cầu HTTP GET (SAMLRequest), hướng dẫn IdP rằng cụm đang cố gắng thực hiện đăng nhập (SAMLAuthnRequest). Khi người dùng xác thực thành công, IdP sẽ phản hồi lại OneFS bằng HTTP POST có chứa biểu mẫu HTML (SAMLResponse) cho biết liệu đăng nhập có thành công hay không, ai đã đăng nhập, cùng với bất kỳ yêu cầu bổ sung nào được cấu hình trên IdP.

Khi nhận được SAMLResponse, OneFS xác minh chữ ký bằng khóa công khai (chứng chỉ X.509) để đảm bảo rằng chữ ký thực sự đến từ IdP đáng tin cậy của mình và không có nội dung nào bị giả mạo. Sau đó, OneFS trích xuất danh tính của người dùng cùng với bất kỳ thuộc tính liên quan nào khác. Tại thời điểm này, người dùng được chuyển hướng trở lại bảng điều khiển OneFS WebUI (trang đích), như thể đã đăng nhập vào trang web theo cách thủ công.

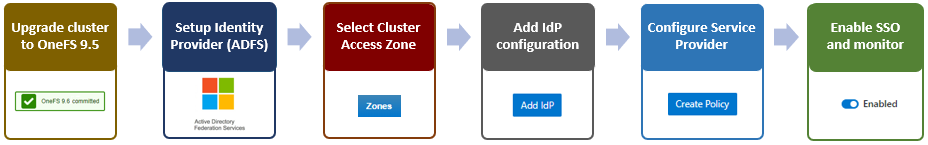

Trong bài viết tiếp theo của loạt bài này, chúng ta sẽ xem xét chi tiết quy trình sau để triển khai SSO trên cụm PowerScale:

Tác giả : Nick Trimbee

Bài viết mới cập nhật

Thành công với Dell PowerScale và Baselight của FilmLight

Với vai trò là người dẫn đầu kỹ thuật cho quy ...

Cải tiến hiệu suất OneFS 9.5 cho chỉnh sửa video

Trong số nhiều thay đổi trong OneFS 9.5, điều thú vị ...

Cấu hình và triển khai OneFS WebUI Single Sign-on

Trong bài viết đầu tiên trong loạt bài này , chúng ta đã ...

Đăng nhập một lần OneFS WebUI

Ngôn ngữ đánh dấu khẳng định bảo mật (SAML) là một ...