Tin tức

Gia hạn chứng chỉ SSL OneFS – Phần 1

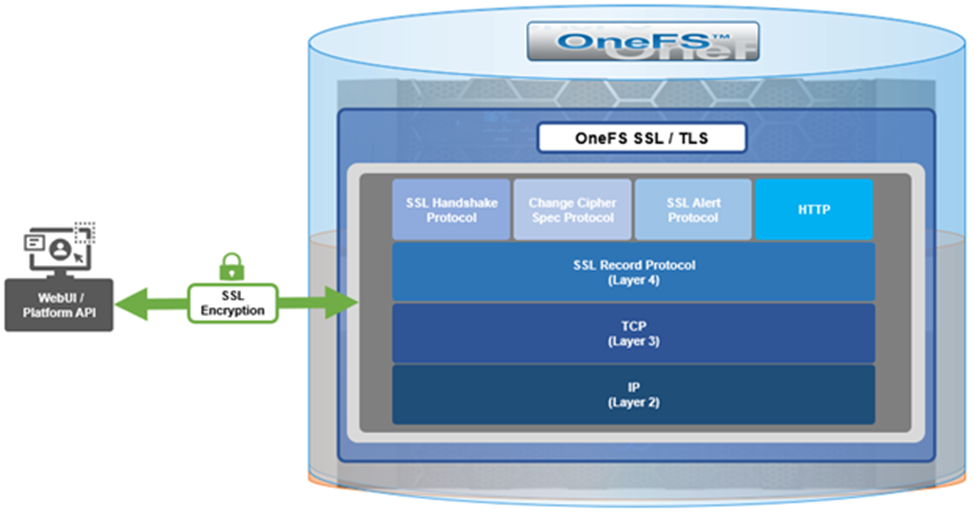

Khi sử dụng OneFS WebUI hoặc API nền tảng (pAPI), tất cả các phiên giao tiếp đều được mã hóa bằng SSL (Secure Sockets Layer), còn được gọi là Transport Layer Security (TLS). Trong loạt bài này, chúng ta sẽ xem xét cách thay thế hoặc gia hạn chứng chỉ SSL cho OneFS WebUI.

SSL yêu cầu một chứng chỉ có hai chức năng chính: Cấp quyền sử dụng giao tiếp được mã hóa bằng Cơ sở hạ tầng khóa công khai và xác thực danh tính của người giữ chứng chỉ.

Về mặt kiến trúc, SSL bao gồm bốn thành phần cơ bản:

| Thành phần SSL | Sự miêu tả |

| Báo động | Báo cáo sự cố. |

| Thay đổi thông số mã hóa | Triển khai các tham số mã hóa đã thương lượng. |

| Bắt tay | Đàm phán các tham số mã hóa cho phiên SSL. Có thể sử dụng cho nhiều kết nối SSL/TCP. |

| Ghi | Cung cấp mã hóa và MAC. |

Chúng được sắp xếp trong ngăn xếp như sau:

Quá trình bắt tay cơ bản bắt đầu bằng một máy khách yêu cầu phiên HTTPS WebUI tới cụm. Sau đó, OneFS trả về chứng chỉ SSL và khóa công khai. Máy khách tạo khóa phiên, được mã hóa bằng khóa công khai nhận được từ OneFS. Tại thời điểm này, máy khách chỉ biết khóa phiên. Bây giờ máy khách gửi khóa phiên đã mã hóa của mình tới cụm, cụm này giải mã bằng khóa riêng. Bây giờ, cả máy khách và OneFS đều biết khóa phiên. Vì vậy, cuối cùng, phiên được mã hóa bằng khóa phiên đối xứng có thể được thiết lập. OneFS tự động mặc định là phiên bản SSL được hỗ trợ tốt nhất, dựa trên yêu cầu của máy khách.

Cụm PowerScale ban đầu chứa một chứng chỉ tự ký, có thể được sử dụng nguyên trạng hoặc thay thế bằng chứng chỉ do cơ quan cấp chứng chỉ (CA) của bên thứ ba cấp. Nếu chứng chỉ tự ký được sử dụng sau khi hết hạn, chứng chỉ đó phải được thay thế bằng chứng chỉ do CA của bên thứ ba (công khai hoặc riêng tư) cấp hoặc một chứng chỉ tự ký khác được tạo trên cụm. Sau đây là các vị trí mặc định cho các tệp server.crt và server.key.

| Tài liệu | Vị trí |

| Chứng chỉ SSL | /usr/local/apache2/conf/ssl.crt/server.crt |

| Khóa chứng chỉ SSL | /usr/local/apache2/conf/ssl.key/server.key |

Lệnh CLI ‘isi certificate settings view’ hiển thị tất cả các tùy chọn cấu hình liên quan đến chứng chỉ. Ví dụ:

|

# chế độ xem cài đặt chứng chỉ isi Đã bật Trình giám sát chứng chỉ: Có Ngưỡng hết hạn trước của chứng chỉ: 4W2D Chứng chỉ HTTPS mặc định ID: mặc định Chủ đề: C=US, ST=Washington, L=Seattle, O=”Isilon”, OU=Isilon, CN=Dell, emailAddress=tme@isilon.com Trạng thái: hợp lệ |

Các tùy chọn cấu hình ‘certificate monitor enabled’ và ‘certificate pre expire threshold’ ở trên điều khiển một cron job hàng đêm, theo dõi thời hạn hết hạn của mỗi chứng chỉ được quản lý và kích hoạt cảnh báo CELOG nếu chứng chỉ được đặt hết hạn trong ngưỡng đã cấu hình. Lưu ý rằng thời hạn hết hạn mặc định là 30 ngày (4W2D, biểu thị 4 tuần cộng với 2 ngày). Tùy chọn cấu hình ‘ID: default’ chỉ ra rằng chứng chỉ này là chứng chỉ TLS mặc định.

Quy trình gia hạn hoặc tạo chứng chỉ cơ bản như sau:

Các bước dưới đây bao gồm các tùy chọn để hoàn tất việc thay thế hoặc gia hạn chứng chỉ tự ký hoặc yêu cầu thay thế hoặc gia hạn SSL từ Cơ quan cấp chứng chỉ (CA).

Sao lưu chứng chỉ SSL hiện có

Nhiệm vụ đầu tiên là lấy danh sách chứng chỉ bằng cách chạy lệnh CLI sau và xác định chứng chỉ phù hợp để gia hạn:

|

# danh sách máy chủ chứng chỉ isi ID Tên Trạng thái Hết hạn —————————————— eb0703b mặc định có hiệu lực 2025-10-11T10:45:52 —————————————— |

Luôn luôn là một thực hành thận trọng để lưu bản sao lưu của chứng chỉ và khóa gốc. Điều này có thể dễ dàng thực hiện bằng cách sử dụng các lệnh CLI sau, trong trường hợp này, tạo thư mục ‘/ifs/data/ssl_bkup’, đặt perm thành quyền truy cập chỉ dành cho root và sao chép khóa và chứng chỉ gốc vào đó:

|

# mkdir -p /ifs/dữ liệu/ssl_bkup # chmod 700 /ifs/dữ liệu/ssl_bkup # cp /usr/local/apache24/conf/ssl.crt/server.crt /ifs/data/ssl_bkup # cp /usr/local/apache24/conf/ssl.key/server.key /ifs/data/ssl_bkup # đĩa !$ cd /ifs/dữ liệu/ssl_bkup # ls máy chủ.crt máy chủ.key |

Gia hạn hoặc tạo chứng chỉ

Bước tiếp theo trong quy trình bao gồm việc gia hạn chứng chỉ hiện có hoặc tạo chứng chỉ từ đầu. Trong cả hai trường hợp, trước tiên, hãy tạo một thư mục tạm thời, ví dụ /ifs/tmp:

| # mkdir /ifs/tmp; cd /ifs/tmp |

a) Gia hạn Giấy chứng nhận tự ký hiện có.

Cú pháp sau đây tạo chứng chỉ gia hạn dựa trên ssl.key hiện có . Giá trị của tham số ‘-days’ có thể được điều chỉnh để tạo chứng chỉ có ngày hết hạn mong muốn. Ví dụ, lệnh sau sẽ tạo chứng chỉ một năm.

| # cp /usr/local/apache2/conf/ssl.key/server.key ./ ; openssl req -new -days 365 -nodes -x509 -key server.key -out server.crt |

Trả lời lời nhắc của hệ thống để hoàn tất quy trình tạo chứng chỉ SSL tự ký, nhập thông tin liên hệ và vị trí thông tin có liên quan. Ví dụ:

Tên quốc gia (mã 2 chữ cái) [AU]:

Tên tiểu bang hoặc tỉnh của Hoa Kỳ (tên đầy đủ) [Some-State]: Washington

Tên địa phương (ví dụ: thành phố) []: Seattle

Tên tổ chức (ví dụ: công ty) [Internet Widgits Pty Ltd]:

Tên đơn vị tổ chức Isilon (ví dụ: bộ phận) []:

Tên chung của TME (ví dụ: FQDN của máy chủ hoặc tên CỦA BẠN) []: isilon.com

Địa chỉ email []: tme@isilon.com

Khi tất cả thông tin đã được nhập thành công, các tệp server.csr và server.key sẽ được tạo trong thư mục /ifs/tmp.

Tùy chọn, các thuộc tính và tính toàn vẹn của chứng chỉ có thể được xác minh bằng cú pháp sau:

| # openssl x509 -text -noout -in server.crt |

Tiếp theo, tiến hành trực tiếp đến các bước ‘Thêm chứng chỉ vào cụm’ trong phần 4 của bài viết này.

b) Ngoài ra, nếu muốn, có thể tạo chứng chỉ và khóa từ đầu.

Có thể sử dụng lệnh CLI sau để tạo khóa riêng RSA 2048 bit:

|

# openssl genrsa -out server.key 2048 Tạo khóa riêng RSA, mô đun dài 2048 bit …………++++++

……………………………………………………….. ……..++++++

e là 65537 (0x10001) |

Tiếp theo, tạo yêu cầu ký chứng chỉ:

| # openssl req -new -nodes -key server.key -out server.csr |

Ví dụ:

|

# openssl req -new -nodes -key server.key -out server.csr -reqexts SAN -config <(cat /etc/ssl/openssl.cnf <(printf “[SAN]\nsubjectAltName=DNS:isilon.com”)) Bạn sắp được yêu cầu nhập thông tin sẽ được kết hợp vào yêu cầu cấp chứng chỉ của bạn. Những gì bạn sắp nhập được gọi là Tên phân biệt hoặc DN. Có khá nhiều trường nhưng bạn có thể để trống một số trường Đối với một số trường sẽ có giá trị mặc định, Nếu bạn nhập dấu ‘.’, trường này sẽ được để trống. —– Tên quốc gia (mã 2 chữ cái) [AU]:US Tên tiểu bang hoặc tỉnh (tên đầy đủ) [Some-State]:WA Tên địa phương (ví dụ: thành phố) []:Seattle Tên tổ chức (ví dụ: công ty) [Internet Widgits Pty Ltd]:Isilon Tên đơn vị tổ chức (ví dụ: phần) []:TME Tên thông thường (ví dụ: FQDN của máy chủ hoặc tên CỦA BẠN) []:h7001 Địa chỉ email []:tme@isilon.com Vui lòng nhập các thuộc tính ‘thêm’ sau được gửi kèm với yêu cầu cấp chứng chỉ của bạn Một mật khẩu thử thách []:1234 Tên công ty tùy chọn []: # |

Trả lời lời nhắc của hệ thống để hoàn tất quy trình tạo chứng chỉ SSL tự ký, nhập thông tin liên hệ và vị trí thông tin có liên quan. Ngoài ra, cần phải chọn và nhập ‘mật khẩu thử thách’ có độ dài tối thiểu là 4 byte.

Khi được nhắc, hãy nhập thông tin cần đưa vào yêu cầu chứng chỉ. Khi hoàn tất, các tệp server.csr và server.key sẽ xuất hiện trong thư mục /ifs/tmp.

Nếu muốn, có thể tạo tệp CSR cho Cơ quan cấp chứng chỉ, bao gồm Subject-Alternative-Names (SAN). Ví dụ, có thể thêm các mục nhập tên máy chủ bổ sung bằng dấu phẩy (IE. DNS:isilon.com, DNS:www.isilon.com ).

Trong bài viết tiếp theo, chúng ta sẽ xem xét các bước ký chứng chỉ, bổ sung và xác minh của quy trình.

Bài viết mới cập nhật

Chính sách bảo mật mật khẩu OneFS

Trong số hàng loạt cải tiến bảo mật được giới thiệu ...

Hỗ trợ Rekey của OneFS Key Manager

Trình quản lý khóa OneFS là dịch vụ phụ trợ điều ...

Hiệu suất phát triển mô hình và AI

Đã có một sự gia tăng thông tin to lớn về ...

Mã hóa SMB Redirector

Khi mã hóa trực tuyến ngày càng trở nên phổ biến ...