Tin tức

Hỗ trợ Rekey của OneFS Key Manager

Trình quản lý khóa OneFS là dịch vụ phụ trợ điều phối việc lưu trữ thông tin nhạy cảm cho các cụm PowerScale. Để đáp ứng các yêu cầu Sẵn sàng cho Cơ sở hạ tầng Bảo mật của Dell và các yêu cầu bảo mật khác của khu vực công và tư, trình quản lý cung cấp khả năng thay thế hoặc tạo lại khóa mật mã.

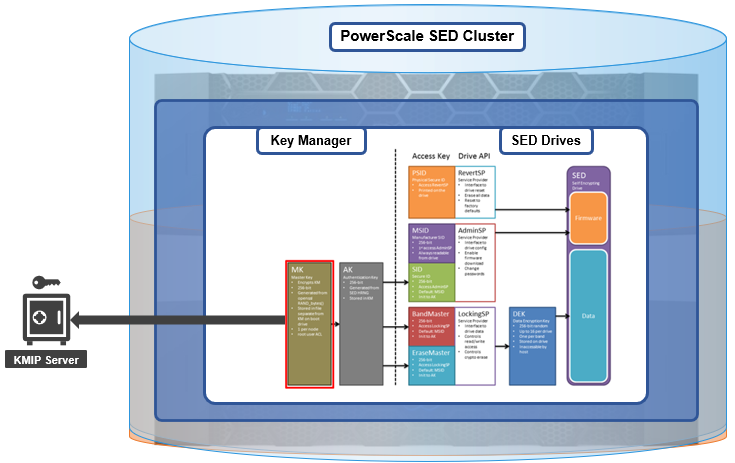

Người tiêu dùng tinh túy của quản lý khóa OneFS là mã hóa dữ liệu khi nghỉ (DARE). Bảo vệ dữ liệu nhạy cảm được lưu trữ trên cụm bằng mật mã đảm bảo rằng dữ liệu được bảo vệ chống lại hành vi trộm cắp, trong trường hợp ổ đĩa hoặc nút bị xóa khỏi cụm PowerScale. DARE là yêu cầu đối với các quy định của liên bang và ngành, đảm bảo dữ liệu được mã hóa khi lưu trữ. OneFS đã cung cấp các giải pháp DARE trong nhiều năm thông qua các ổ đĩa được mã hóa an toàn (SED) và hệ thống quản lý khóa OneFS.

Khóa 256 bit (MK) mã hóa Cơ sở dữ liệu quản lý khóa (KMDB) cho các miền SED và cụm. Trong OneFS 9.2 trở lên, MK cho SED có thể được lưu trữ ngoài cụm trên máy chủ KMIP hoặc cục bộ trên một nút (hành vi cũ).

Tuy nhiên, có nhiều người dùng khác của trình quản lý khóa OneFS, ngoài DARE. Bao gồm các dịch vụ và giao thức như:

| Dịch vụ | Sự miêu tả |

|---|---|

| CẦU THỦ | Nhật ký sự kiện cụm |

| Đám mâyPool | Cụm tầng tới dịch vụ đám mây |

| Thư điện tử | |

| FTP | Giao thức truyền tệp |

| IPMI | Giao diện quản lý nền tảng thông minh để truy cập bảng điều khiển cụm từ xa |

| JWT | Mã thông báo web JSON |

| NMP | Giao thức quản lý dữ liệu mạng cho sao lưu cụm và DR |

| Cửa hàng | Lưu trữ mật khẩu Active Directory và Kerberos |

| S3 | Giao thức đối tượng S3 |

| Đồng bộ hóaIQ | Dịch vụ sao chép cụm |

| Đồng bộ thông minh | Dịch vụ sao chép đám mây và cụm sao chép đẩy và kéo OneFS |

| SNMP | Giao thức giám sát mạng đơn giản |

| SRS | Dell cũ hỗ trợ kết nối cụm từ xa |

| SSO | Đăng nhập một lần |

| Hỗ trợAssist | Kết nối cụm từ xa tới Dell Support |

OneFS 9.5 giới thiệu một số cải tiến cho trình quản lý khóa đáng kính, bao gồm:

- Khả năng tạo lại khóa lưu trữ. Hoạt động tạo lại khóa sẽ tạo ra MK mới và mã hóa lại tất cả các mục được lưu trữ bằng khóa mới.

- Các lệnh CLI mới và tùy chọn WebUI để thực hiện thao tác tạo khóa mới hoặc lên lịch xoay khóa theo khoảng thời gian.

- Các lệnh mới để theo dõi tiến trình và trạng thái của hoạt động cấp lại khóa.

Do đó, OneFS 9.5 hiện cung cấp khả năng cấp lại khóa cho MK, bất kể nó được lưu trữ ở đâu.

Lưu ý rằng khi bạn nâng cấp từ bản phát hành OneFS cũ hơn, chức năng cấp lại khóa mới chỉ khả dụng sau khi bản nâng cấp OneFS 9.5 được xác nhận.

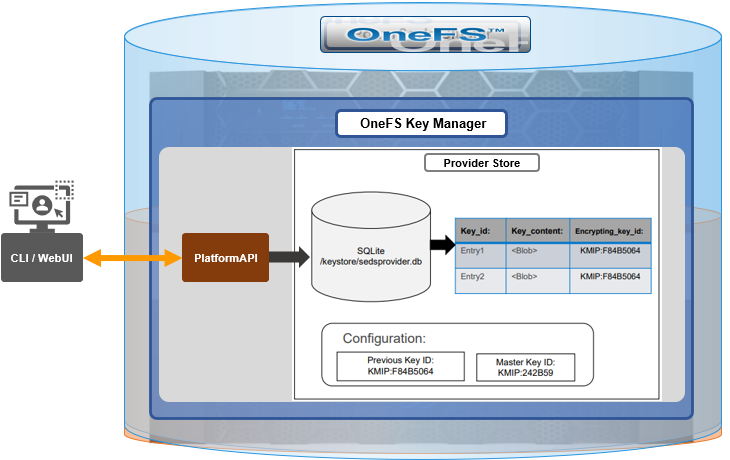

Bên trong, mỗi kho lưu trữ nhà cung cấp trong trình quản lý khóa bao gồm kho lưu trữ an toàn ở phía sau và MK. Các mục nhập được lưu trong cơ sở dữ liệu SQLite hoặc kho lưu trữ khóa-giá trị. Kho dữ liệu nhà cung cấp sử dụng MK của mình để mã hóa tất cả các mục nhập trong kho lưu trữ.

Trong quá trình tạo khóa lại, MK cũ chỉ bị xóa sau khi mã hóa lại thành công bằng MK mới. Nếu vì lý do nào đó mà quá trình này không thành công, MK cũ vẫn khả dụng và vẫn là MK hiện tại. Daemon tạo khóa lại sẽ thử tạo khóa lại sau mỗi 15 phút nếu quá trình này không thành công.

Quy trình cấp lại khóa OneFS như sau:

- Một MK mới được tạo ra và cấu hình bên trong được cập nhật.

- Bất kỳ mục nào trong kho lưu trữ của nhà cung cấp đều được giải mã và mã hóa bằng MK mới.

- Nếu các bước trước thành công, MK trước đó sẽ bị xóa.

Để hỗ trợ quá trình tạo khóa lại, MK trong OneFS 9.5 hiện có một ID được liên kết với nó. Tất cả các mục nhập đều có một trường mới tham chiếu đến ID MK.

Trong quá trình tạo khóa lại, có hai giá trị MK có ID khác nhau và tất cả các mục trong cơ sở dữ liệu sẽ liên kết với khóa mà chúng được mã hóa.

Trong OneFS 9.5, cấu hình và quản lý khóa lại được chia thành các khóa cụm và khóa SED:

| Thành phần Rekey | Chi tiết |

|---|---|

| SED |

|

| Cụm |

|

Khóa SED làm lại khóa

Hoạt động rekey của trình quản lý khóa SED có thể được quản lý thông qua CLI hoặc WebUI của cụm DARE và có thể được lên lịch tự động hoặc chạy thủ công theo yêu cầu. Cú pháp CLI sau có thể được sử dụng để khởi tạo rekey thủ công:

# isi keymanager sed rekey start

Ngoài ra, để lên lịch cho hoạt động thay chìa khóa, ví dụ, để lên lịch luân chuyển chìa khóa hai tháng một lần:

# isi keymanager sed rekey modify --key-rotation=2m

Trạng thái quản lý chính của SED có thể được xem như sau:

# isi keymanager sed trạng thái Trạng thái nút Vị trí ID khóa từ xa Ngày tạo khóa Thông tin lỗi (nếu có) -------------------------------------------------- -------------------------- 1 ĐỊA PHƯƠNG Địa phương 1970-01-01T00:00:00 -------------------------------------------------- -------------------------- Tổng cộng: 1

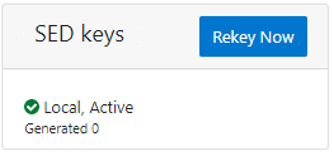

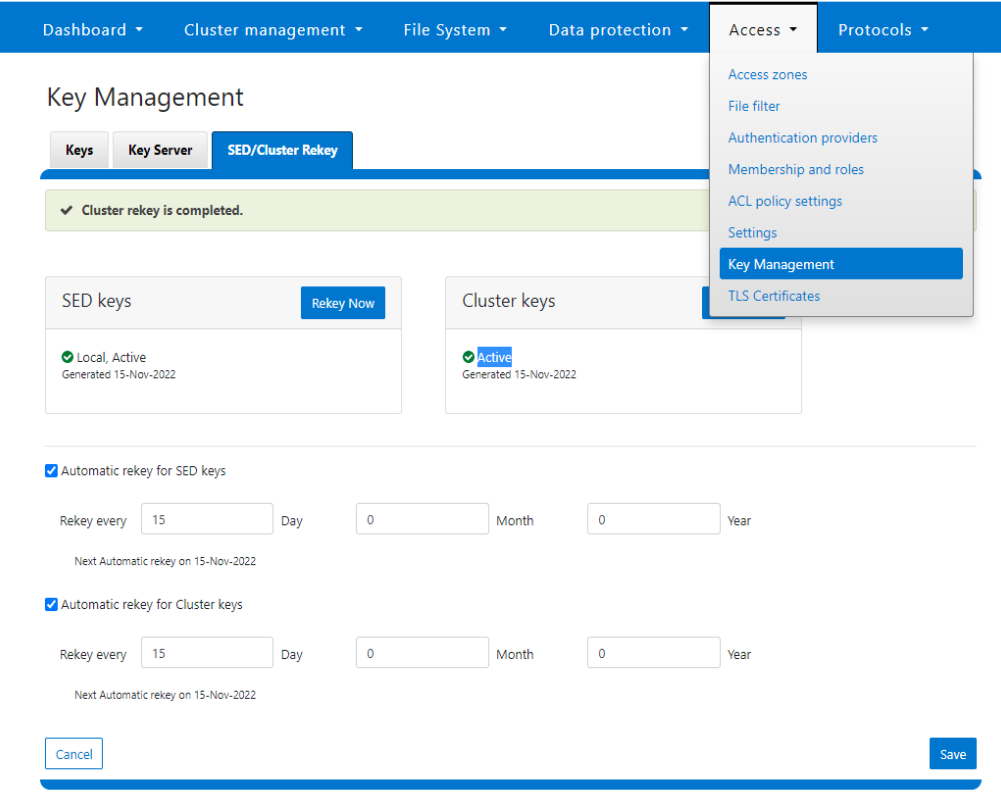

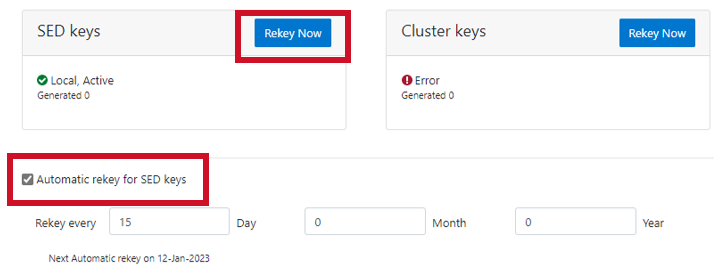

Ngoài ra, từ WebUI, hãy vào Access > Key Management > SED/Cluster Rekey , chọn Automatic rekey for SED keys và cấu hình tần suất rekey:

Lưu ý rằng đối với các hoạt động cấp lại khóa SED, nếu quá trình di chuyển từ quản lý khóa cụm cục bộ sang máy chủ KMIP đang diễn ra, quá trình cấp lại khóa sẽ bắt đầu sau khi quá trình di chuyển hoàn tất.

Cụm phím khóa lại

Như đã đề cập trước đó, OneFS 9.5 cũng hỗ trợ việc tạo lại khóa cho các miền lưu trữ khóa cụm. Hoạt động tạo lại khóa cụm này có sẵn thông qua CLI và WebUI và có thể được lên lịch hoặc chạy theo yêu cầu. Các miền cụm khả dụng có thể được truy vấn bằng cách chạy cú pháp CLI sau:

# trạng thái cụm isi keymanager Trạng thái tên miền Ngày tạo khóa Thông tin lỗi (nếu có) -------------------------------------------------- -------- CELOG HOẠT ĐỘNG 2023-04-06T09:19:16 CERTSTORE HOẠT ĐỘNG 2023-04-06T09:19:16 CLOUDPOOLS HOẠT ĐỘNG 2023-04-06T09:19:16 EMAIL HOẠT ĐỘNG 2023-04-06T09:19:16 FTP HOẠT ĐỘNG 2023-04-06T09:19:16 IPMI_MGMT ĐANG TIẾN HÀNH 2023-04-06T09:19:16 JWT HOẠT ĐỘNG 2023-04-06T09:19:16 LHOTSE HOẠT ĐỘNG 2023-04-06T09:19:11 NDMP HOẠT ĐỘNG 2023-04-06T09:19:16 MẠNG HOẠT ĐỘNG 2023-04-06T09:19:16 PSTORE HOẠT ĐỘNG 2023-04-06T09:19:16 GẠO HOẠT ĐỘNG 2023-04-06T09:19:16 S3 HOẠT ĐỘNG 2023-04-06T09:19:16 SIQ HOẠT ĐỘNG 2023-04-06T09:19:16 SNMP HOẠT ĐỘNG 2023-04-06T09:19:16 SRS HOẠT ĐỘNG 2023-04-06T09:19:16 SSO HOẠT ĐỘNG 2023-04-06T09:19:16 -------------------------------------------------- -------- Tổng cộng: 17

Quá trình tạo khóa mới tạo ra khóa mới và mã hóa lại các mục nhập cho miền. Sau đó, khóa cũ sẽ bị xóa.

Về mặt hiệu suất, quá trình rekey sẽ tiêu tốn tài nguyên cụm (CPU và đĩa) do giai đoạn mã hóa lại, giai đoạn này khá tốn thời gian ghi. Do đó, một biện pháp tốt là thực hiện các hoạt động rekey ngoài giờ làm việc chính hoặc trong thời gian bảo trì cụm theo lịch trình.

Trong quá trình tạo khóa lại, MK cũ chỉ bị xóa sau khi quá trình mã hóa lại thành công với MK mới được xác nhận. Trong trường hợp quá trình tạo khóa lại không thành công, MK cũ vẫn khả dụng và vẫn là MK hiện tại.

Có thể yêu cầu cấp lại khóa ngay lập tức hoặc có thể lên lịch theo nhịp. Hoạt động cấp lại khóa có sẵn thông qua CLI và WebUI. Trong WebUI, hãy vào Access > Key Management > SED/Cluster Rekey .

Để bắt đầu tạo lại khóa cho các miền cụm ngay lập tức, hãy chạy cú pháp sau từ CLI:

# isi keymanager cụm bắt đầu khóa lại Bạn có chắc chắn muốn nhập lại mật khẩu chính không? (có/[không]):có

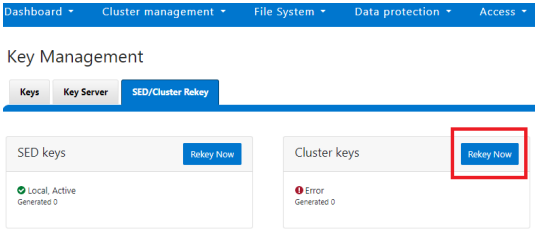

Ngoài ra, từ WebUI, hãy vào Access trong tab SED/Cluster Rekey và nhấp vào Rekey Now bên cạnh Cluster keys :

Có thể cấu hình việc tạo lại khóa theo lịch trình cho các khóa cụm (trừ các khóa SED) từ CLI bằng cú pháp sau:

# isi keymanager cluster rekey sửa đổi –-key-rotation [YMWDhms]

Chỉ định tần suất của trường Key Rotation dưới dạng số nguyên, sử dụng Y cho năm, M cho tháng, W cho tuần, D cho ngày, h cho giờ, m cho phút và s cho giây. Ví dụ: lệnh sau sẽ lên lịch cho hoạt động thay khóa cụm chạy sáu tuần một lần:

# isi keymanager cụm xem khóa lại Thời gian đổi khóa: 1970-01-01T00:00:00 Xoay phím: Không bao giờ # isi keymanager cụm rekey sửa đổi --key-rotation 6W # isi keymanager cụm xem khóa lại Thời gian đổi khóa: 2023-04-28T18:38:45 Vòng xoay phím: 6W

Cấu hình khóa có thể dễ dàng được khôi phục lại theo yêu cầu từ một lịch trình như sau:

# isi keymanager cluster rekey modify --key-rotation Không bao giờ # isi keymanager cụm xem khóa lại Thời gian đổi khóa: 2023-04-28T18:38:45 Xoay phím: Không bao giờ

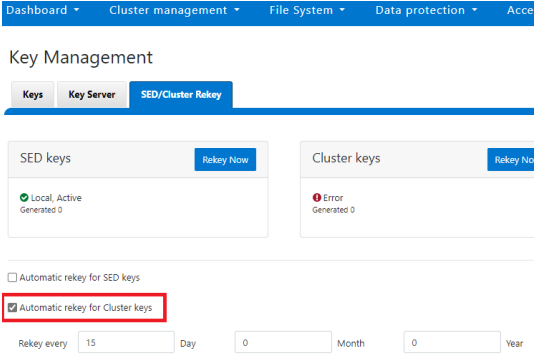

Ngoài ra, từ WebUI, trong tab SED/Cluster Rekey , hãy chọn hộp kiểm Automatic rekey for Cluster keys và chỉ định tần suất rekey. Ví dụ:

Trong trường hợp lỗi khóa lại, sự kiện CELOG KeyManagerRekeyFailed hoặc KeyManagerSedsRekeyFailed được tạo. Vì khóa lại SED là hoạt động cục bộ của nút, thông tin sự kiện KeyManagerSedsRekeyFailed cũng sẽ bao gồm nút nào gặp lỗi.

Ngoài ra, trạng thái khóa lại cụm hiện tại cũng có thể được truy vấn bằng lệnh CLI sau:

# trạng thái cụm isi keymanager Trạng thái tên miền Ngày tạo khóa Thông tin lỗi (nếu có) -------------------------------------------------- -------- CELOG HOẠT ĐỘNG 2023-04-06T09:19:16 CERTSTORE HOẠT ĐỘNG 2023-04-06T09:19:16 CLOUDPOOLS HOẠT ĐỘNG 2023-04-06T09:19:16 EMAIL HOẠT ĐỘNG 2023-04-06T09:19:16 FTP HOẠT ĐỘNG 2023-04-06T09:19:16 IPMI_MGMT HOẠT ĐỘNG 2023-04-06T09:19:16 JWT HOẠT ĐỘNG 2023-04-06T09:19:16 LHOTSE HOẠT ĐỘNG 2023-04-06T09:19:11 NDMP HOẠT ĐỘNG 2023-04-06T09:19:16 MẠNG HOẠT ĐỘNG 2023-04-06T09:19:16 PSTORE HOẠT ĐỘNG 2023-04-06T09:19:16 GẠO HOẠT ĐỘNG 2023-04-06T09:19:16 S3 HOẠT ĐỘNG 2023-04-06T09:19:16 SIQ HOẠT ĐỘNG 2023-04-06T09:19:16 SNMP HOẠT ĐỘNG 2023-04-06T09:19:16 SRS HOẠT ĐỘNG 2023-04-06T09:19:16 SSO HOẠT ĐỘNG 2023-04-06T09:19:16 -------------------------------------------------- -------- Tổng cộng: 17

Hoặc, đối với trạng thái khóa lại của SED:

# isi keymanager sed trạng thái Trạng thái nút Vị trí ID khóa từ xa Ngày tạo khóa Thông tin lỗi (nếu có) -------------------------------------------------- -------------------------- 1 ĐỊA PHƯƠNG Địa phương 1970-01-01T00:00:00 2 ĐỊA PHƯƠNG Địa phương 1970-01-01T00:00:00 3 ĐỊA PHƯƠNG Địa phương 1970-01-01T00:00:00 4 ĐỊA PHƯƠNG Địa phương 1970-01-01T00:00:00 -------------------------------------------------- -------------------------- Tổng cộng: 4

Quá trình tạo khóa mới cũng xuất ra tệp /var/log/isi_km_d.log, đây là nguồn hữu ích để khắc phục sự cố bổ sung.

Nếu xảy ra lỗi khi tạo lại khóa, MK trước đó sẽ không bị xóa, do đó các mục nhập trong kho lưu trữ của nhà cung cấp vẫn có thể được tạo và đọc như bình thường. Trình nền quản lý khóa sẽ thử lại thao tác tạo lại khóa ở chế độ nền sau mỗi 15 phút cho đến khi thành công.

Tác giả : Nick Trimbee

Bài viết mới cập nhật

Cấu hình và triển khai OneFS WebUI Single Sign-on

Trong bài viết đầu tiên trong loạt bài này , chúng ta đã ...

Đăng nhập một lần OneFS WebUI

Ngôn ngữ đánh dấu khẳng định bảo mật (SAML) là một ...

Chính sách bảo mật tài khoản OneFS

Một trong những cải tiến bảo mật cốt lõi khác được ...

Chính sách bảo mật mật khẩu OneFS

Trong số hàng loạt cải tiến bảo mật được giới thiệu ...