Tin tức

Quản lý và khắc phục sự cố đăng nhập một lần OneFS WebUI

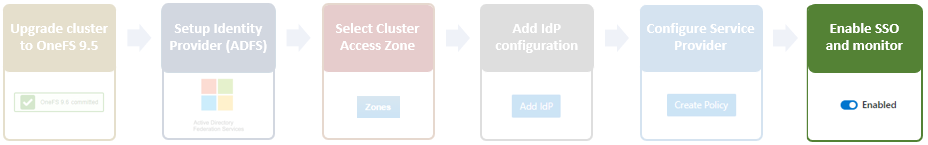

Trước đó trong loạt bài này, chúng ta đã xem xét kiến trúc của chức năng OneFS WebUI SSO mới. Bây giờ, chúng ta chuyển sang quản lý và khắc phục sự cố.

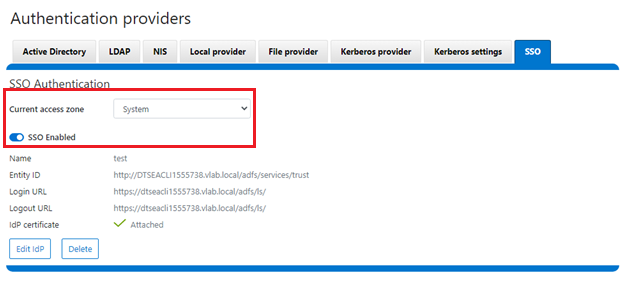

Như chúng ta đã thấy trong bài viết trước, sau khi IdP và SP được cấu hình, quản trị viên cụm có thể bật SSO cho mỗi vùng truy cập bằng OneFS WebUI bằng cách điều hướng đến Access > Authentication providers > SSO. Từ đây, chọn vùng truy cập mong muốn và nhấp vào nút chuyển đổi ‘Enable SSO’:

Hoặc từ OneFS CLI bằng cú pháp sau:

# isi auth sso cài đặt sửa đổi --sso-enabled 1

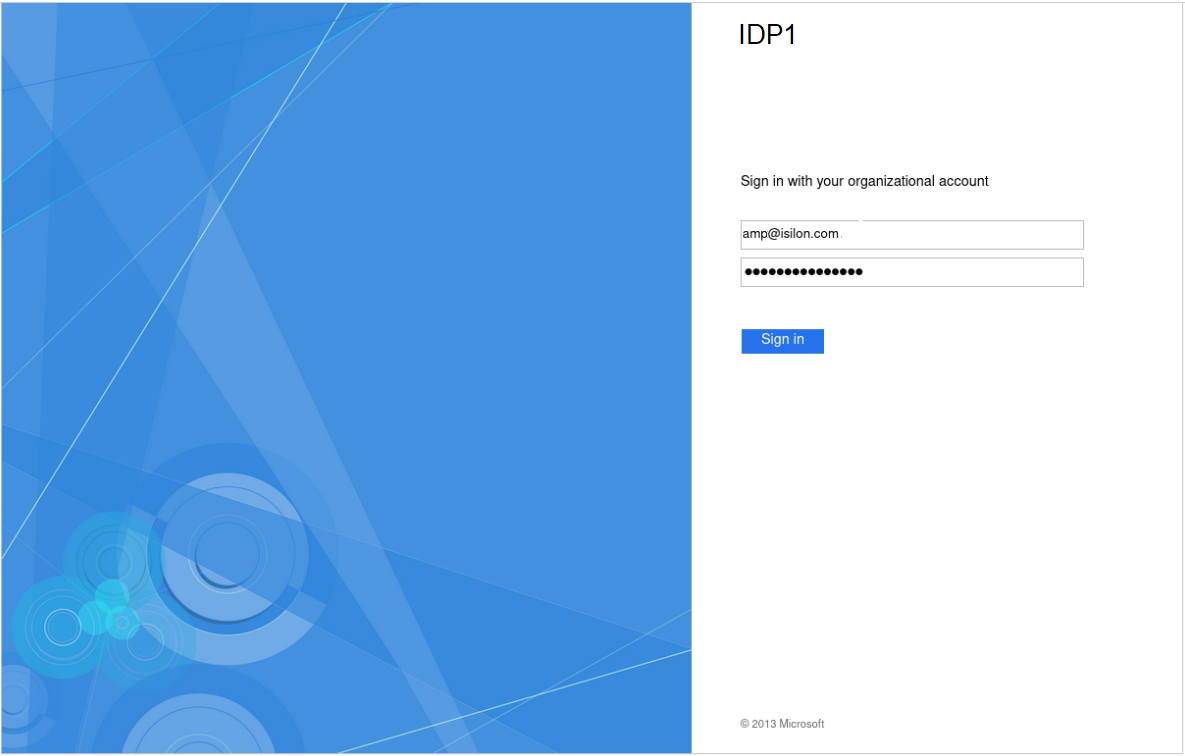

Sau khi hoàn tất, cấu hình SSO có thể được xác minh từ trình duyệt web của máy khách bằng cách duyệt đến màn hình đăng nhập OneFS. Nếu mọi thứ hoạt động bình thường, việc chuyển hướng đến màn hình đăng nhập ADFS sẽ diễn ra. Ví dụ:

Sau khi xác thực thành công với ADFS, quyền truy cập cụm sẽ được cấp và phiên trình duyệt sẽ được chuyển hướng trở lại OneFS WebUI.

Ngoài các trang WebUI SSO mới, OneFS 9.5 cũng thêm một lệnh phụ vào bộ lệnh ‘isi auth’ để cấu hình SSO từ CLI. Cú pháp mới này bao gồm:

- isi xác thực sso idps

- thiết lập xác thực isi sso

- isi xác thực sso sp

Với những điều này, bạn có thể sử dụng quy trình sau để cấu hình và kích hoạt SSO bằng dòng lệnh OneFS.

1. Xác định phiên bản ADFS trong OneFS.

Nhập lệnh sau để tạo tài khoản IdP:

# isi auth ads tạo <tên_miền> <người_dùng> --password=<mật_khẩu> ...

Ở đâu:

| Thuộc tính | Sự miêu tả |

| <tên_miền> | Tên miền Active Directory đủ điều kiện xác định máy chủ ADFS. Ví dụ: idp1.isilon.com . |

| <người dùng> | Tài khoản người dùng có quyền tham gia máy tính vào miền nhất định. |

| <mật khẩu> | Mật khẩu cho <người dùng>. |

2. Tiếp theo, thêm IdP vào vùng OneFS có liên quan. Lưu ý rằng mỗi vùng truy cập của cụm phải có một IdP được cấu hình cho nó. Cùng một IdP có thể được sử dụng cho tất cả các vùng, nhưng mỗi vùng truy cập phải được cấu hình riêng.

# vùng isi sửa đổi --add-auth-providers

Ví dụ:

# vùng isi sửa đổi hệ thống --add-auth-providers=lsa-activedirectoryprovider:idp1.isilon.com

3. Xác minh rằng OneFS có thể tìm thấy người dùng trong Active Directory.

# isi auth người dùng xem idp1.isilon.com\\<tên người dùng>

Trong đầu ra, hãy đảm bảo rằng địa chỉ email được hiển thị. Nếu không, hãy quay lại Active Directory và chỉ định địa chỉ email cho người dùng.

4. Cấu hình tên máy chủ OneFS cho SAML SSO.

# isi auth sso sp sửa đổi --hostname=<tên>

Trong đó <tên> là tên mà SAML SSO có thể sử dụng để biểu diễn cụm OneFS tới ADFS. SAML chuyển hướng máy khách tới tên máy chủ này.

5. Lấy siêu dữ liệu ADFS và lưu trữ nó trong /ifs trên cụm.

Trong ví dụ sau, yêu cầu HTTPS GET được đưa ra bằng tiện ích ‘curl’ để lấy siêu dữ liệu từ IDP và lưu trữ dưới /ifs trên cụm.

# curl -o /ifs/adfs.xml https://idp1.isilon.com/FederationMetadata/2007-06/ FederationMetadata.xml

6. Tạo IdP trên OneFS bằng đường dẫn ‘metadata-location’ cho tệp xml ở bước trước.

# isi auth sso idps tạo idp1.isilon.com --metadata-location="/ifs/adfs.xml"

7. Bật SSO:

# isi auth sso cài đặt sửa đổi --sso-enabled=yes -–zone <zone>

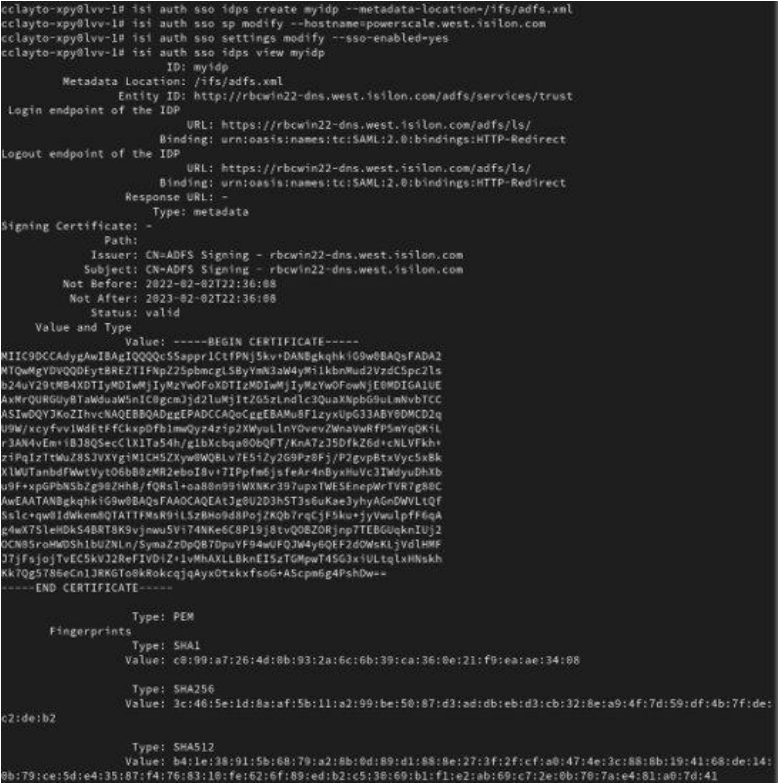

Sử dụng cú pháp sau để xem cấu hình IdP:

# isi auth sso idps xem <idp_ID>

Ví dụ:

# isi auth sso idps xem idp Mã số: idp Vị trí siêu dữ liệu: /ifs/adfs.xml ID thực thể: https://dns.isilon.com/adfs/services/trust Điểm cuối đăng nhập của IDP Địa chỉ: https://dns.isilon.com/adfs/ls/ Liên kết: wrn:oasis:names:tc:SAML:2.0:bidings:HTTP-Redirect Điểm cuối đăng xuất của IDP Địa chỉ: https://dns.isilon.com/adfs/ls/ Liên kết: wrn:oasis:names:tc:SAML:2.0:bidings:HTTP-Redirect URL phản hồi: - Loại: siêu dữ liệu Giấy chứng nhận ký kết: - Con đường: Nhà phát hành: CN-ADFS Signing – dns.isilon.com Tiêu đề: Ký CN-ADFS – dns.isilon.com Không trước: 2023-02-02T22:22:00 Không Sau: 2024-02-02T22:22:00 Trạng thái: hợp lệ Giá trị và Loại Giá trị: -----BEGIN CERTIFICATE----- MITC9DCCAdygAwIBAgIQQQQc55appr1CtfPNj5kv+DANBgkqhk1G9w8BAQsFADA2 <cắt>

Xử lý sự cố

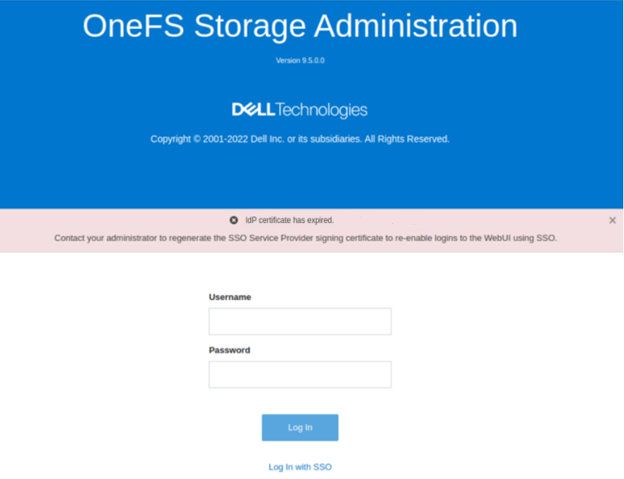

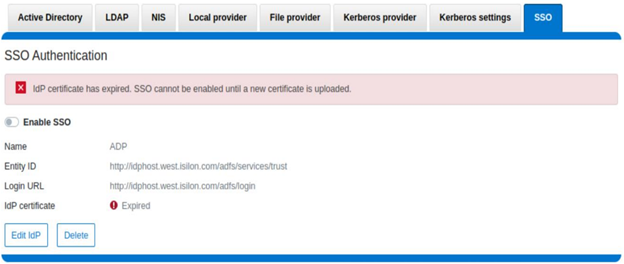

Nếu chứng chỉ IdP và/hoặc SP Signing hết hạn, người dùng sẽ không thể đăng nhập vào cụm bằng SSO và một thông báo lỗi sẽ hiển thị trên màn hình đăng nhập.

Trong ví dụ này, chứng chỉ IdP đã hết hạn, như được mô tả trong thông báo cảnh báo. Khi điều này xảy ra, một cảnh báo cũng được hiển thị trên trang Xác thực SSO, như được hiển thị ở đây:

Để sửa lỗi này, hãy tải xuống chứng chỉ ký mới từ nhà cung cấp danh tính hoặc tệp siêu dữ liệu mới chứa thông tin chi tiết về chứng chỉ IdP. Khi hoàn tất, bạn có thể cập nhật cấu hình IdP của cụm bằng cách tải lên tệp XML hoặc chứng chỉ mới.

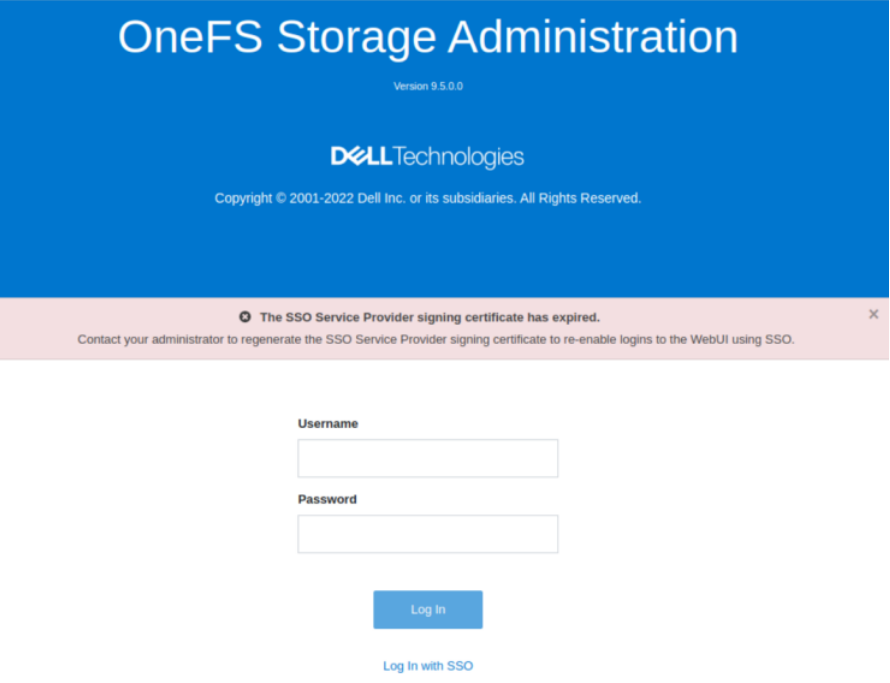

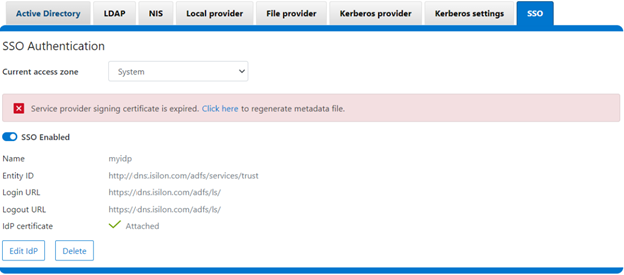

Tương tự, nếu chứng chỉ SP đã hết hạn, cảnh báo sau sẽ hiển thị khi bạn cố gắng đăng nhập:

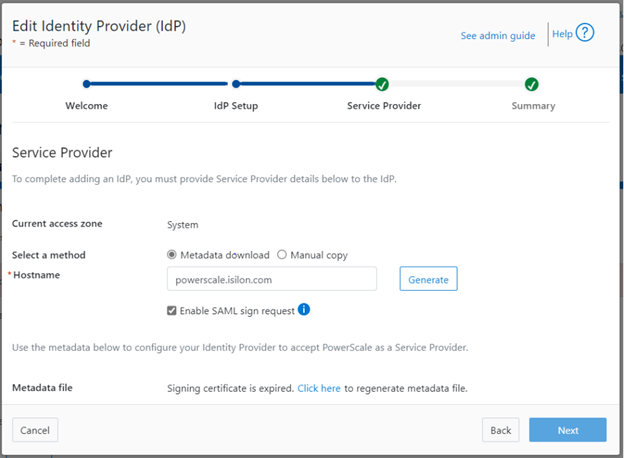

Thông báo lỗi sau đây cũng hiển thị trên tab WebUI SSO, trong mục Access > Nhà cung cấp xác thực > SSO, cùng với liên kết để tạo lại tệp siêu dữ liệu:

Khóa ký SP và chứng chỉ đã hết hạn cũng có thể được tạo lại dễ dàng từ OneFS CLI:

# isi auth sso sp ký-khóa khóa rekey

Lệnh này sẽ xóa bất kỳ khóa ký và chứng chỉ nào hiện có và thay thế chúng bằng khóa ký và chứng chỉ mới tạo. Đảm bảo chứng chỉ mới tạo được thêm vào IDP để đảm bảo rằng IDP có thể xác minh các tin nhắn được gửi từ cụm. Bạn có chắc không? (có/[không]): có # isi auth sso sp ký-khóa dump -----BẮT ĐẦU CHỨNG NHẬN----- MIIE6TCCAtGgAwIBAgIJAP30nSyYUz/cMA0GCSqGSIb3DQEBCwUAMCYxJDAiBgNVBAMMG1Bvd2VyU2NhbGUgU0FNTCCBTaWdu aWSnIEtleTAeFw0yMjExMTUwMzU0NTFaFw0yMzExMTUwMzU0NTFaMCYxJDAiBgNVBAMMG1Bvd2VyU2NhbGUgU0FNTCCBTaWdu aWSnIEtleTCCAilwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBAMOOmYJ1aUuxvyH0nbUMurMbQubgtdpVBevy12D3qn+x7rgym8/v50da/4xpMmv/zbE0zJ0IVbWHZedibtQhLZ1qRSY/vBlaztU/nA90XQzXMnckzpcunOTG29SMO3x3Ud4*fqcP4sKhV <cắt>

Khi được tạo lại, tệp XML hoặc chứng chỉ có thể được tải xuống và cấu hình cụm có thể được cập nhật bằng cách tải xuống siêu dữ liệu hoặc sao chép thủ công:

Cuối cùng, tải thông tin SP lên lại cho nhà cung cấp danh tính.

Để khắc phục sự cố bổ sung về OneFS SSO và các vấn đề xác thực, có một số tệp nhật ký chính cần kiểm tra. Bao gồm:

| Tệp nhật ký | Thông tin |

| /var/log/isi_saml_d.log | Tin nhắn nhật ký cụ thể của SAML được ghi lại bởi isi_saml_d. |

| /var/log/apache2/webui_httpd_error.log | Thông báo lỗi WebUI bao gồm một số lỗi SAML được ghi lại bởi máy chủ HTTP WebUI. |

| /var/log/jwt.log | Lỗi liên quan đến việc tạo mã thông báo được dịch vụ JWT ghi lại. |

| /var/log/lsassd.log | Lỗi xác thực chung được ghi lại bởi dịch vụ ‘lsassd’, chẳng hạn như không tra cứu được người dùng qua email. |

Bài viết mới cập nhật

Hiệu suất phát triển mô hình và AI

Đã có một sự gia tăng thông tin to lớn về ...

Mã hóa SMB Redirector

Khi mã hóa trực tuyến ngày càng trở nên phổ biến ...

Tạo và gia hạn chứng chỉ SSL OneFS – Phần 2

Trong bài viết đầu tiên trong loạt bài này ,chúng tôi đã ...

Gia hạn chứng chỉ SSL OneFS – Phần 1

Khi sử dụng OneFS WebUI hoặc API nền tảng (pAPI), tất ...